Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

Nuevo reclamo por espionaje de Smart TV de Samsung

Los televisores inteligentes de Samsung no solo están espiando lo que los usuarios dicen, además envían las grabaciones de voz a través de Internet sin cifrar, mencionan investigadores de seguridad.

La semana pasada, Samsung insistió que la tecnología de control de voz en sus televisores no es ni la mitad de preocupante como sus términos y condiciones lo sugieren. A pesar de eso, nuevos hallazgos de la consultora de seguridad Pen Test Partners renovaron los temores sobre los aparatos inteligentes que hacen caso omiso de la privacidad.

La semana pasada, Samsung insistió que la tecnología de control de voz en sus televisores no es ni la mitad de preocupante como sus términos y condiciones lo sugieren. A pesar de eso, nuevos hallazgos de la consultora de seguridad Pen Test Partners renovaron los temores sobre los aparatos inteligentes que hacen caso omiso de la privacidad.

Los Smart TV de Samsung más modernos pueden ser controlados mediante voz: basta con hablar y un micrófono incorporado en los equipos escuchará lo que se dice. Se empieza pronunciando una frase, un comando como "Hola TV", esto provoca que la televisión se prepare para escuchar, y luego, como los términos y condiciones indican, la voz y todo lo que esté sucediendo alrededor se registra y se transmite a través de Internet para su procesamiento.

Se empezó a hablar del caso el año pasado, pero en este mes la noticia se ha extendido por todo el mundo.

David Lodge, de Pen Test Partners, pidió prestado un Smart TV de Samsung y usó la herramienta de análisis de red Wireshark para examinar los datos que salen del dispositivo a Internet; lo que trae buenas y malas noticias.

El televisor sólo registra lo que se dice en frente de él después de que se dice el comando de inicio, por lo que no está grabando todo el tiempo. Esto podría cambiar en una futura actualización de firmware, señala Lodge, pero por ahora es tranquilizador.

Sin embargo, los comandos de voz grabados a veces se envían como audio codificado a una organización externa para su procesamiento. Por ejemplo, las solicitudes de búsqueda web habladas se canalizan a una empresa llamada Nuance para analizarlas y convertirlas en resultados de consulta, para posteriormente enviarlos de nuevo a los televisores.

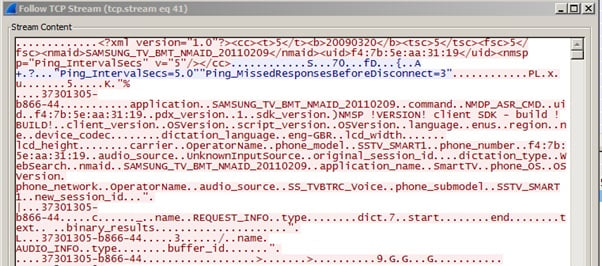

Un servidor específico recibe datos de los televisores en texto plano y responde con respuestas sin cifrar. La información se envía a través del puerto 443, que normalmente se usa para las conexiones HTTPS y por lo general sin restricciones de firewall. El flujo de datos no está cifrado, dijo Lodge. Esto permite un ataque man-in-the-middle en la red para espiar los datos y jugar con ellos.

"Lo que vemos aquí no son datos SSL cifrados", explica Lodge en su blog revelando fragmentos de tráfico y análisis. "Incluso no son datos HTTP, es una mezcla de XML y algunos paquetes de datos binarios personalizados".

La información transmitida incluye información acerca del televisor, con su dirección MAC, la versión del sistema operativo en uso, el audio, etc.; el servidor de procesamiento devuelve una transcripción de lo que se dijo, también en texto plano.