Últimas Noticias

En la conferencia de seguridad CalSecWest que se llevó a cabo en Vancouver la semana pasada, cuatro investigadores de seguridad demostraron la factibilidad de ataques "skimming" (clonación) con un chip -tanto con un tipo de chip inseguro (SDA) como con un tipo que ha sido considerado seguro (DDA).

Los eurocheques (EC) y las tarjetas de crédito con chip, de acuerdo a las especificaciones EMV (estándar de interoperabilidad para tarjetas con microprocesador), están diseñados para obstaculizar el "skimming", un método de ataque que consiste en interceptar los datos de usuario y el PIN (Número de Identificación Personal) de una tarjeta.

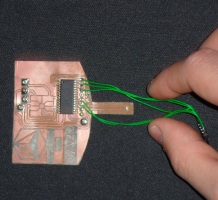

Los ataques de skimming no son una idea totalmente nueva y también se pueden llevar a cabo a través de dispositivos adjuntos a los teclados. En su presentación, titulada "Skimming en tarjetas de crédito y obtención del PIN en un mundo EMV", los cuatro investigadores describieron cómo un circuito plano dentro de la ranura de la tarjeta puede ser utilizado para interceptar y manipular la comunicación entre la terminal y el chip para obtener el PIN del usuario. Un circuito es mucho más discreto que algo adjunto e inestable.

El truco utilizado por Andrea Barisani y Daniele Bianco de Inversepath, así como Adam Laurie y Zac Franken de Aperturelabs, involucra señalización a la terminal de una lista de métodos de verificación aprobados por las tarjetas (lista CVM) que incluye la transmisión del PIN a la tarjeta en texto plano (verificación del PIN en texto plano desarrollado por ICC). Aunque el PIN es sólo transmitido a la tarjeta en la terminal en modo fuera de línea (en modo en línea, la terminal envía el PIN al servidor central para su verificación), los investigadores forzaron la verificación en texto plano fuera de línea a través de la manipulación de la comunicación entre la tarjeta y la terminal. El circuito en la ranura de la tarjeta permite obtener el PIN.

En este contexto, parece irrelevante si el chip de la tarjeta es del tipo económico sin cifrado integrado (SDA) o el tipo caro que ofrece Autenticación Dinámica de Datos (DDA) que había sido considerado seguro hasta ahora. Sin embargo, para usar el PIN obtenido, el "skimmer" debe robar la tarjeta de crédito del cliente o leer la banda magnética de la tarjeta y clonarla. La última solución sólo funciona con las tarjetas que no están protegidas con el código ICVV, que indica al emisor de la tarjeta que la banda magnética ha sido manipulada.

Daniele Bianco explicó: "El problema real con EMV es que el método de seguridad transfiere la carga de la prueba al cliente. Los clientes son acusados de haber sido negligentes con sus PINs". De acuerdo con Bianco, el problema afecta todos los tipos de implantación de EMV. "Como se trata de un problema de raíz en las especificaciones del protocolo, el hueco de seguridad no será fácil de reparar".

Existen cuestiones fundamentales con las especificaciones que tiene el protocolo, de hecho, es sabido por los emisores de tarjetas y bancos desde hace más de cinco años.

En ese momento, investigadores en la Universidad de Cambridge habían descrito un ataque de skimming sobre tarjetas SDA. Muy poco ha cambiado desde entonces. Hace aproximadamente un año, los mismos investigadores de Reino Unido demostraron un método que permite traspasar EMV, en donde EC y las tarjetas de crédito aparentemente aceptan PIN arbitrarios. Sin embargo, este tipo de manipulación puede ser expuesto después.

Fuente: The H Security MML/GC