Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

Stuxnet 0.5: Más antiguo de lo que se pensaba

El gusano Stuxnet estuvo en funcionamiento desde principios de 2007, no desde 2009 como se creía anteriormente. Durante una revisión de rutina de su base de datos de malware, la firma de seguridad Symantec encontró que la variante es más antigua. El análisis catalogó a la versión como Stuxnet 0.5. Este descubrimiento significa que la historia de Stuxnet necesita ser reescrita.

Aparentemente, el antiguo gusano Stuxnet circuló para interrumpir la programación nuclear iraní antes del 15 noviembre de 2007; ese día fue añadido a Virus Total para pruebas. Sin embargo, uno de los servidores C&C (command & control) asociados al malware reportó que fue registrado el 3 de noviembre de 2005.

Aparentemente, el antiguo gusano Stuxnet circuló para interrumpir la programación nuclear iraní antes del 15 noviembre de 2007; ese día fue añadido a Virus Total para pruebas. Sin embargo, uno de los servidores C&C (command & control) asociados al malware reportó que fue registrado el 3 de noviembre de 2005.

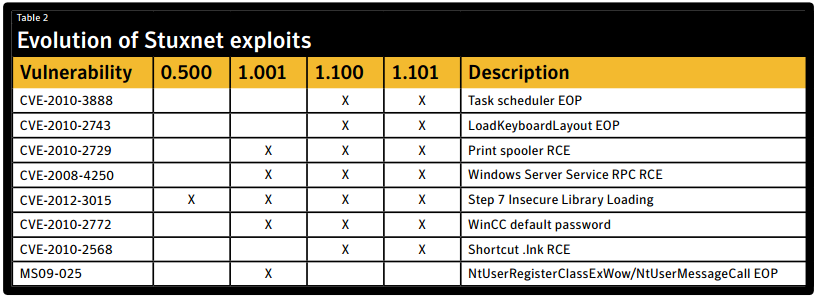

La variante era menos agresiva y solo se utilizaba en la trayectoria de despliegue después de infectar exitosamente un sistema. Stuxnet 0.5 solo se podía transmitir a través de archivos del proyecto Siemens Step 7, el cual era intercambiado usualmente por los desarrolladores. Esta podría ser una de las razones por las cuales Stuxnet 0.5 no fue detectado antes. Versiones posteriores incluían fallas Día Cero que tenían como objetivo agujeros en Windows.

Al igual que las versiones posteriores, 0.5 tenía como objetivo las centrífugas en plantas de enriquecimiento de uranio y los Controles Lógicos Programables (PLC) manipulados de Siemens. Aparentemente, Stuxnet 0.5 tenía como objetivo particular las válvulas de control para manipular la distribución de gas hexafluoruro de uranio. Se presume que era para incrementar la presión por cinco en las cascadas centrifugas para destruir los componentes.

La versión 0.5 utilizaba ocho pasos. Primero, se mantenía oculto por un tiempo en el sistema para grabar operaciones del sistema normal y medir resultados. Luego, comenzaba a manipular las válvulas centrifugas mientas se presentan los resultados anteriores a ingenieros locales para discutir la creciente presión.

De acuerdo a un reporte publicado por la revista Wired, inspecciones realizadas por la Agencia de Energía Atómica Internacional (IAEA por sus siglas en inglés) fueron descubiertas en Irán, por ejemplo, que la productividad de las cascadas centrifugas cayó entre enero y agosto de 2007, aunque el número de centrifugas siguió creciendo. Aparentemente, los ingenieros también se ocuparon en reemplazar las centrifugas cuando los visitaron los inspectores. La baja en productividad fue atribuida al Stuxnet 0.5

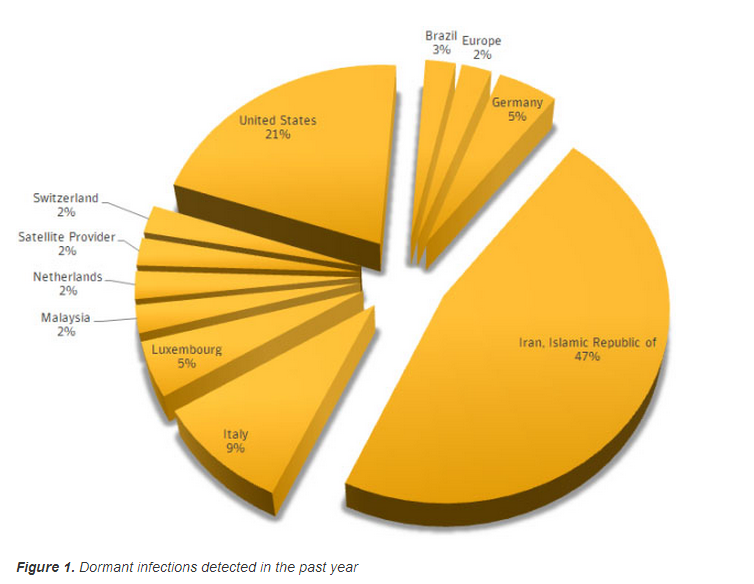

Stuxnet 0.5 sigue activo en ciertos lugares. Los análisis de Symantec acerca de la actividad en 2012 muestran que ha habido una amplia distribución de datos más a fondo. El gusano fue programado para no infectar ningún sistema adicional y solo permanecer activo en equipos previamente comprometidos en junio de 2009. La comunicación con los servidores C&C dio por terminada el 11 de enero de 2009.

Aparentemente, la versión 0.5 fue reemplazada inmediatamente. En junio de 2009, la variante 1.001 entró en activo (la cual fue considerada la primera variante por mucho tiempo). Esta versión de Stuxnet era capaz de actualizar las versiones anteriores y, probablemente, de cubrir rastros de versiones anteriores. Más variantes siguieron a 1.001. Por ejemplo, los investigadores también identificaron la versión 1.100 de marzo de 2010 y la versión 1.101 de abril de 2010. El aparente intervalo entre la versión 0.5 sugiere un considerable aumento en el número de versiones que fueron desarrolladas pero no liberadas.

Aparentemente, la versión 0.5 fue reemplazada inmediatamente. En junio de 2009, la variante 1.001 entró en activo (la cual fue considerada la primera variante por mucho tiempo). Esta versión de Stuxnet era capaz de actualizar las versiones anteriores y, probablemente, de cubrir rastros de versiones anteriores. Más variantes siguieron a 1.001. Por ejemplo, los investigadores también identificaron la versión 1.100 de marzo de 2010 y la versión 1.101 de abril de 2010. El aparente intervalo entre la versión 0.5 sugiere un considerable aumento en el número de versiones que fueron desarrolladas pero no liberadas.

Aunque Stuxnet 0.5 ahora es un poco antiguo y, aunque esta versión fue reemplazada por varias actualizaciones, Symantec encontró algunas infecciones el año pasado. Por ejemplo, se cree que Stuxnet 0.5 todavía permanece activo en algunos sistemas de control alemanes de Siemens.

Por esta razón se piensa que, además de Stuxnet, muestras de malware más desarrolladas (como el troyano espía Flame) fueron desarrollados por Estados Unidos e Israel para sabotear los programas nucleares iraníes. Por lo menos es lo que se ha visto en varias ocasiones durante la campaña electoral de 2012, en Estados Unidos.