Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

Versión actual de Foxit Reader puede ejecutar código malicioso

El experto en seguridad Andrea Micalizzi descubrió una vulnerabilidad crítica en la versión actual del plugin para navegadores de Foxit Reader. De acuerdo con el investigador, el agujero de seguridad puede ser explotado para inyectar código malicioso.

Cuando una página web indica al plugin npFoxitReaderPlugin.dll abrir un documento PDF desde una URL muy larga, se produce un buffer overflow en la pila. El informe de Micalizzi también incluye un exploit para aprovechar la vulnerabilidad antes mencionada.

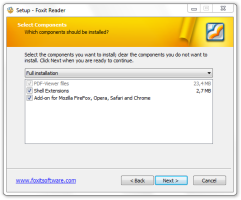

El plugin vulnerable es agregado por default durante la instalación de Foxit

El portal Secunia clasificó esta vulnerabilidad como altamente crítica. Foxit Reader instala automáticamente los plugins de los navegadores Chrome, Firefox, Opera y Safari. Desde que la versión actual 5.4.4.1128 (versión 2.2.1.530 del plugin) se vio afectada, la única medida de protección disponible es desactivar el plugin en el navegador. Para hacer esto en Firefox, se hace clic en el menú Firefox, selecciona complementos y a continuación plugins. En Chrome, la manera más rápida de acceder al menú de administración de plugins es visitar la URL chrome://plugins/