Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

Gusano manipula base de datos en Irán

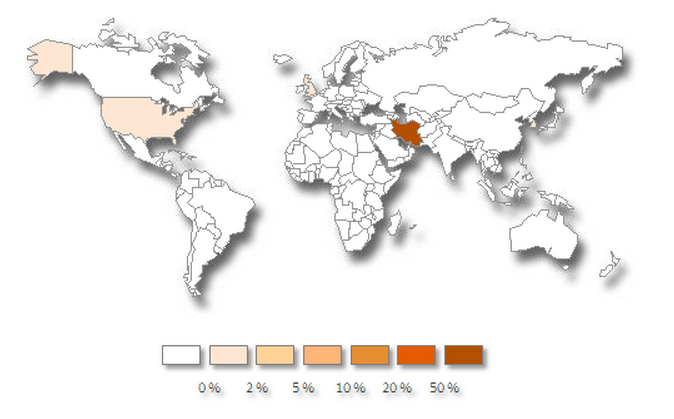

La firma de seguridad Symantec descubrió un gusano especializado llamado W32.Narilam que compromete bases de datos SQL. Symantec reporta que el malware “habla” persa y árabe y parece tener como objetivo principal a compañías en Irán. Narilam está, por lo tanto, como recuerdo del Stuxnet y sus variantes.

Narilam se propaga a través de dispositivos USB y redes compartidas. Una vez dentro del sistema, el gusano busca bases de datos SQL que son accesibles por el objeto de ligado y base de datos embebido (OLEDB) API. En lugar de robar datos de objetivos encontrados para propósitos de inteligencia, el gusano modifica o borra los datos y puede, según Symantec, causar un daño considerable. De forma similar, Stuxnet fue diseñado para sabotear los objetivos en una instalación enriquecida en uranio en Natanz, Irán y no para propósitos de inteligencia.

El propósito de Narilam, o de los autores de ese gusano, sigue sin darse a conocer. Sin embargo, Symantec dice que su análisis sugiere que el sabotear parece tener como objetivo historiales de datos corporativos. Aparentemente, las instrucciones del gusano traducido incluyen nombres de objeto tales como “venta”, “bono financiero” y “cuenta corriente”. Debido al nivel de especialización del malware, Symantec clasifica el riesgo de infección como bajo. La firma de seguridad percibe que los resultados del análisis actual indican “que la vasta mayoría de usuarios afectados con esta amenaza son usuarios corporativos.”

Algunos de los gusanos fueron escritos en el lenguaje de programación Delphi. Symantec dice que el gusano toma nombre de sus propios atributos, porque busca bases de datos SQL con tres nombres específicos: alim, shahd y maliran.