Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

Explotan una vulnerabilidad de XSS persistente en Google para hacer phishing

El día de ayer se reportó que los programas Bug Bounty (programas de recompensas) pueden engañar a hackers e investigadores, quienes presentan sus hallazgos legítimos a compañías y reciben respuestas como: “Alguien más reportó esto antes, no reúne los requisitos necesarios para una recompensa”. Pero la cuestión central es, si las empresas están conscientes de las vulnerabilidades ¿Por qué no han hecho nada para mitigarlas o eliminarlas-

Un ejemplo es el de Google, de como una vulnerabilidad que ha sido ignorada, podría ser utilizada y explotada de manera ingeniosa por los hackers para realizar phishing a los usuarios de Google.

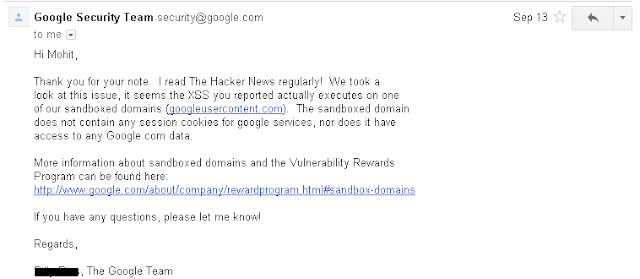

El pasado 11 de septiembre, el sitio "The Hacker News" informó a Google de una vulnerabilidad XSS persistente, la respuesta del equipo de seguridad de dicho servicio fue la siguiente: “Parece ser que el XSS que usted reportó en realidad se ejecuta en uno de los dominios de la sandbox de Google (googleusercontent.com). Éste dominio no contiene ninguna cookie de sesión referente a los servicios de Google, ni tiene acceso a los datos de Google.com”.

Tomando en cuenta la respuesta obtenida, el informante desistió los intentos con el tema, creyendo que si Google estaba seguro de que la vulnerabilidad no era explotable y que la misma se encontraba en un dominio de la sandbox (ambiente controlado), no existía riesgo alguno. Sin embargo, después de 2 meses de lo ocurrido, un hacker búlgaro que responde al nombre de “Keeper”, reportó que la vulnerabilidad permanece incluso después de múltiples reportes de la existencia de la misma. Es sorprendente la poca seriedad que ha tenido el equipo de dicha empresa, con respecto a la seguridad de sus usuarios.

Colaboradores del sitio The Hacker News han explotado la vulnerabilidad que fue ignorada hace más de 2 meses.

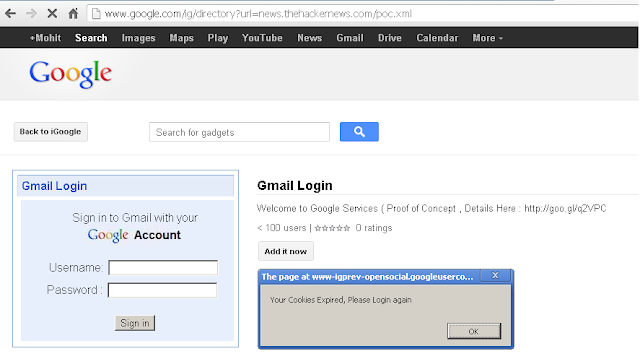

-----Prueba de Concepto-----(PoC)

1. La página creada para hacer phishing se encuentra aquí.

2. Al dar click en el enlace anterior, el usuario es llevado a una página que tiene en la URL algo parecido Google.com/_______________

3. Usando la vulnerabilidad de Cross site scripting, se genera una ventana emergente que hace creer al usuario que sus cookies han caducado y por ello deberán de reingresar sus credenciales (usuario y contraseña), para poder visualizar otras páginas (Favor de no ingresar credenciales válidas).

4. El formulario de acceso que efectúa el phishing está diseñado usando el original de Google pero apuntando hacia el servidor malicioso para la recepción de las credenciales.

5. Una vez que el usuario ingresa los datos de inicio de sesión, todas las credenciales se guardan y la página mostrará “Done” (Está hecho) sin que se recargue la página.

La página para realizar el phishing está alojada en el mismo dominio de la sandbox, donde un atacante no puede robar las cookies, pero es suficiente para realizar la estafa perfecta.

La fuente refiere que se encuentra en espera de que el respetable equipo de Google parche esta vulnerabilidad tan pronto como sea posible, después de hacer pública ésta falla con la prueba de concepto pertinente.

Actualización: Un representante de Google de inmediato ha respondido alegando en defensa propia que la vulnerabilidad “no puede ser utilizada para phishing” debido a que se encuentra alojada en un nombre de host diferente. A forma de pregunta a los lectores, Google no ve que en la URL mostrada en el navegador se puede observar “Google.com/______”, suficiente para realizar phishing.

Por definición: Phishing es engañar a los usuarios al hacerlos creer que se encuentran en una página WEB legítima. La página The Hacker News ha mostrado con éxito lo anterior.

Google también mencionó que el alojamiento de este tipo de contenido en alguno de sus servicios viola los términos de uso de servicio establecidos por la compañía, pero se debe tomar en cuenta que en principio y durante 2 meses el equipo que reportó a Google esta situación no hizo pública la información, el cuál es tiempo suficiente para tomar acciones para eliminar dicha falla. Ahora que se ha revelado el aprovechamiento de la vulnerabilidad por medio de una demostración, al parecer es necesario hacerles ver que en realidad funciona.