Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

Botnet analiza a todo el Internet completo

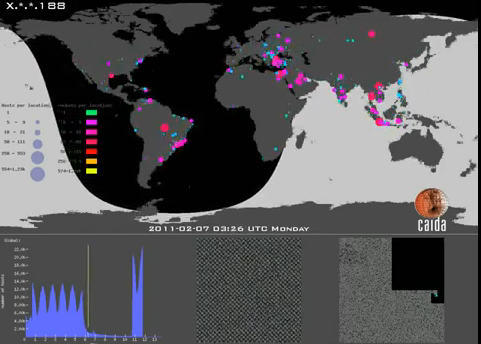

En febrero de 2011, la botnet Sality aparentemente recorrió todo el espacio de direcciones IPv4 en busca de puntos para conexión de telefonía VoIP, los cuales pudieran ser explotados. Investigadores de la Universidad de California en San Diego (UCSD) y la Universidad de Nápoles en Italia, han monitoreado y evaluado la actividad de esta botnet.

El escaneo tardó 12 días en realizarse y fue muy notable por sus métodos de extrema cautela, los cuales usualmente no levantarían ninguna alarma. Los investigadores registraron la actividad con ayuda del Telescopio de Red de la UCSD, también conocido como Darknet UCSD. Para este fin, la universidad reservó para la Darknet, un bloque entero de direcciones IP /8 (es decir 16,777,216 direcciones IP públicas disponibles), esto es igual a todas las direcciones IP disponibles en un segmento privado 10.0.0.0.

Esta red tiene la capacidad de analizar todo el tráfico que se presente en ella y, puesto que son direcciones IP disponibles y sin tráfico válido existente, obtener estadísticas sobre la actividad maliciosa que se presenta. Al mismo tiempo, el Telescopio de Red registró el escaneo sistemático de su espacio de direcciones, por lo que los investigadores correlacionaron información pública del tráfico global de la red para concluir que no solo su propia red había sido escaneada si no que, al parecer, todo el Internet había sido escaneado por el malware.

El tipo de escaneo y el hecho de que provino de millones de direcciones IP sugirió que se pudo haber originado de una de las botnets más grandes que existen. La dispersión regional mostraba algunos candidatos como Conficker. Finalmente los investigadores hallaron el código responsable del escaneo en un módulo que había sido cargado en la Botnet Sality, por el opeador de la misma.

El protocolo VoIP es un objetivo muy interesante que ha sido elegido por los creadores de Sality. Alberto Dainotti, uno de los investigadores de la UCSD, comentó en el blog DarkReading que "los atacantes probablemente trataban de realizar un ataque de fuerza bruta a servidores SIP para crear cuentas y poder realizar llamadas por Internet, de manera gratuitay anónima, así como para fraude VoIP". Los investigadores presentarán resultados detallados de su reporte "Análisis de un escaneo invisible /0 por una Botnet" en la Conferencia Internet Measurement 2012, que se llevará a cabo en Boston, EUA el próximo mes.

Para finalizar, la UCSD publicó un video que muestra paso a paso la actividad del escaneo.