Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

Amnistía Internacional revela campaña de phishing contra activistas

Durante el último año, una serie de organizaciones de derechos humanos, sindicatos y periodistas fueron blanco de una campaña de phishing que intentó robar las credenciales de Google de los objetivos incitándolos a ver documentos en línea.

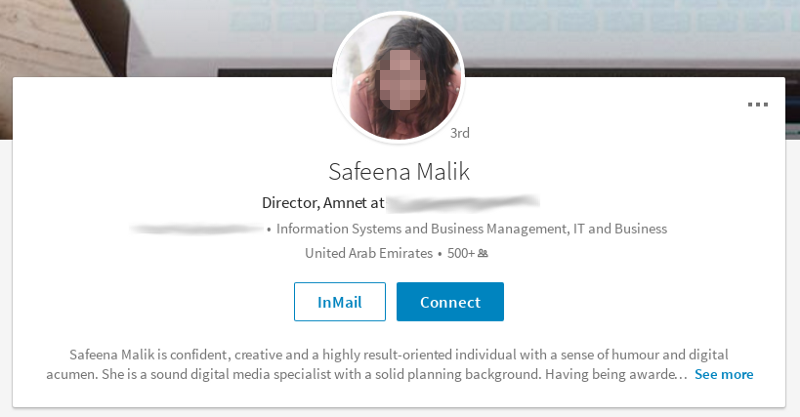

La campaña descubierta por Amnistía Internacional usó las redes sociales para crear una persona completa detrás de los mensajes, una activista de derechos inexistente llamada Safeena Malik.

Malik se traduce del árabe como "Rey", por lo que Amnistía Internacional se refiere a la campaña de phishing dirigido como "Operación Kingphish", en un informe publicado en Medium.

Malik se traduce del árabe como "Rey", por lo que Amnistía Internacional se refiere a la campaña de phishing dirigido como "Operación Kingphish", en un informe publicado en Medium.

Él o los grupos detrás de la operación crearon perfiles de Facebook, Google, LinkedIn y Twitter para "Safeena Malik" usando las fotos de una joven, que aparentemente fueron recolectadas de otra cuenta en redes sociales. "Parece que los atacantes suplantaron la identidad de una joven real y robaron sus fotos para construir el perfil falso", escribió Nex, un investigador de seguridad que trabaja con Amnistía Internacional, "junto con una biografía profesional robada a otra persona".

Aunque sólo había un mensaje en la cuenta de Twitter asociada con la identidad falsa, un mensaje de una palabra "hola" de cuando la cuenta fue creada en diciembre de 2014, "ella" era mucho más activa en Facebook y LinkedIn (donde la identidad había acumulado más de 500 contactos).

Los individuos detrás de la identidad de "Safeena Malik" utilizaron los contactos obtenidos --para dirigirse específicamente a personas asociadas con los derechos de trabajadores migrantes en Qatar, periodistas, activistas y dirigentes sindicales. Amnistía Internacional no fue objeto de ataques directos en la campaña. Un gran número de trabajadores de Nepal y de otros países han sido llevados a Qatar, específicamente para realizar trabajos de construcción de estadios e instalaciones para la Copa Mundial de 2022 y han surgido preocupaciones sobre el trato hacia esos trabajadores. Hasta ahora, más de 1.200 trabajadores migrantes de Nepal e India han muerto trabajando en los proyectos de la Copa Mundial.

Los objetivos recibían mensajes de correo electrónico y mensajes de redes sociales en conjunto de "Safeena Malik", pidiéndoles que miraran documentos o presentaciones sobre temas de derechos humanos en Qatar u ofrecían solicitudes falsas para conectarse a través del servicio de chat Hangouts de Google. Los correos electrónicos de phishing dirigían a un falso creado específicamente para los objetivos, con su avatar de la cuenta de Google (recopilado) como parte de una página que imita el inicio de sesión de una cuenta de Google. Después de capturar sus credenciales (en los casos en que los enlaces supuestamente dirigían hacia documentos), la página los reenviaba a un documento de Google Docs real robado de otra fuente para reducir las sospechas sobre lo que había sucedido.

La campaña tiene todos los sellos de la campaña de redes sociales/ingeniería social "Robin Sage", un experimento del investigador de seguridad Thomas Ryan. Ryan creó un perfil falso en Facebook para Robin Sage, un joven y atractivo "Analista de amenazas cibernéticas" en Naval Network Warfare Command ("Robin Sage" es también el nombre del ejercicio final de dos semanas que los candidatos de las Fuerzas Especiales del Ejército llevan a cabo ocho veces al año en Fort Bragg, Carolina del Norte, que uno podría haber pensado que proporcionaría información secreta). En su investigación, presentada en la conferencia Black Hat en 2010, Ryan informó:

Al final de este experimento, Robin terminó el mes acumulando cientos de contactos a través de varios sitios de redes sociales. Entre los contactos se incluyeron ejecutivos de entidades gubernamentales como la NSA, el DOD y los grupos de Inteligencia Militar. Otros amigos vinieron de las 500 corporaciones globales más importantes. A lo largo de este experimento a Robin se le ofrecieron regalos, trabajos con instituciones gubernamentales y corporativas y posibilidades para hablar en una variedad de conferencias de seguridad. A través de este experimento de 28 días, se hizo evidente que la propagación de una identidad falsa a través de redes sociales puede ser rampante y viral. Gran parte de la información revelada a Robin Sage viola los procedimientos OPSEC y PERSEC.

Se desconoce quién está detrás de las campañas de phishing. Sin embargo, algunas de las cuentas comprometidas se conectaron desde una dirección IP asociada a un proveedor de Internet en Doha, Qatar. El gobierno de Qatar ha negado su participación.