Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

Dridex regresa con un método de evasión

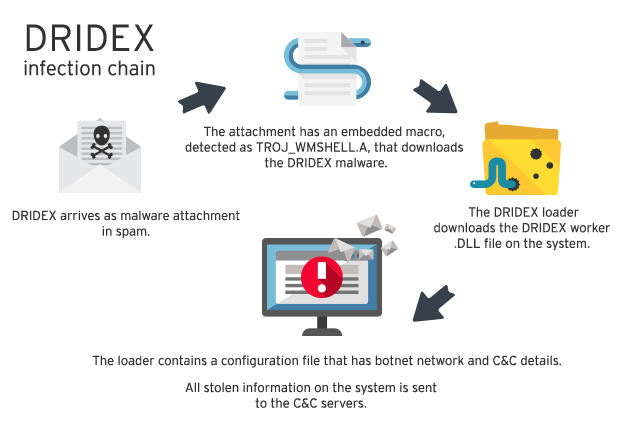

Después de seis meses de inactividad, el malware bancario de Dridex ha regresado y afecta a grandes instituciones financieras en Reino Unido con una nueva técnica para evadir el control de cuentas de usuario de Windows (UAC).

Los investigadores de Flashpoint dijeron que han visto pequeñas campañas de phishing y spear phishing hacia usuarios específicos con mensajes que contienen documentos con macros que descargan a Dridex. Estos archivos pretenden ser documentos fiscales o confirmaciones electrónicas de fax. Las campañas son menores comparadas con las anteriores de Dridex que infectaron millones de equipos.

"Hasta ahora las campañas han tenido éxito y son responsables de infectar miles de sistemas", expresó Vitali Kremez, analista de inteligencia de Flashpoint.

Una vez que los sistemas están infectados, la evasión sobre el UAC permite que el malware se ejecute sin que un usuario tenga autorizar su comportamiento. El bypass de UAC se caracteriza por el uso de recdisc.exe, un archivo de recuperación de Windows, y carga el código malicioso a través de una versión falsa de SPP.Dll, de acuerdo con un análisis de malware de Flashpoint.

El malware de Dridex consta de dos módulos. Existe un módulo dropper inicial que descarga al principal. Después de infectar al equipo, Dridex se auto elimina del directorio de descarga inicial para luego alojarse en %TEMP%, el cual es un directorio del sistema Windows. Aquí Dridex copia el binario recdisc.exe de \Windows\System32\recdisc.exe y lo almacena en un nuevo directorio llamado \Windows\ System32\6886.

"En Windows hay ciertos binarios y aplicaciones predeterminadas que se almacenan en el directorio System32. Esas aplicaciones están en la lista blanca para la elevación automática de privilegios del sistema. Esto significa que Windows necesita que esas aplicaciones se ejecuten con los privilegios más altos posibles. Por lo tanto, esas aplicaciones no requieren solicitar al usuario 'desea ejecutar esta aplicación'", mencionó Kremez.

Esto permite que Dridex y las funciones asociadas a él se ejecuten silenciosamente dentro del directorio \Windows\System32\6886 de los equipos infectados. "Desde la perspectiva de Windows, Dridex es ahora una aplicación de confianza con los privilegios más altos en el protocolo de Window".

El ataque funciona en un equipo Windows 10 y en versiones anteriores de la misma plataforma, según Flashpoint.

La siguiente fase de Dridex incluye la creación de una regla del firewall que permite una comunicación peer-to-peer en los puertos 4431-4433 por medio del protocolo ICMP. "En este caso, con otros equipos que estén comprometidos por Dridex", mencionó Kremez.

Al igual que en campañas anteriores, Dridex exhibe un comportamiento típico de monitorear el tráfico de una víctima a sitios bancarios y robar información de inicio de sesión y de la cuenta.

"Dridex es un troyano muy modular", dijo Kremez. "El malware aprovechará las oportunidades que se presenten, como recolectar credenciales, cookies y contraseñas guardadas. Los atacantes también pueden establecer un módulo del protocolo de escritorio remoto e intentar una mayor penetración en la red".