Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

Malware para dispositivos inteligentes es utilizado para ataques DDoS

El troyano Mirai comprometió más de 380 mil dispositivos inteligentes, según su creador.

Ha sido publicado en un foro el código del malware troyano Mirai, que infectó a cientos de miles de dispositivos que forman parte del IoT (Internet de las Cosas) y los utilizó para lanzar ataques DDoS. Lo anterior puede facilitar la creación de botnets.

Brian Krebs informó que su sitio web fue el blanco de un ataque DDoS récord hace dos semanas, el cual fue lanzado desde la red de bots de Mirai.

Brian Krebs informó que su sitio web fue el blanco de un ataque DDoS récord hace dos semanas, el cual fue lanzado desde la red de bots de Mirai.

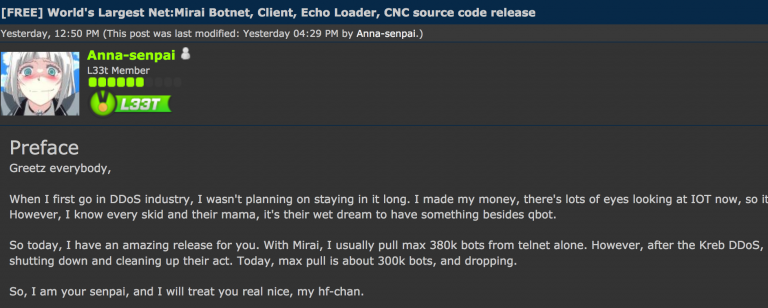

El creador, que utiliza como alias el nombre de Anna-senpai, dijo que la decisión de liberar el código fuente fue tomada porque hay una gran cantidad de atención ahora en los ataques DDoS que funcionan en base de dispositivos de IoT.

Mirai comprometió 380 mil dispositivos de IoT usando ataques de fuerza bruta sobre el servicio Telnet, de acuerdo con Anna-senpai. Sin embargo, después del ataque DDoS contra krebsonsecurity.com, los ISP han comenzado a tomar medidas y emplear dispositivos, por lo que la tasa diaria de infecciones de Mirai se ha reducido a 300 mil y es probable que baje aún más, dijo el creador del malware.

Vale la pena señalar que a diferencia de las infecciones de malware en las computadoras, las infecciones en la IoT y los dispositivos integrados son generalmente temporales y desaparecen cuando estos dispositivos se reinician debido a que utilizan el almacenamiento volátil. Con el fin de mantener su tamaño, la botnet de IoT necesita encontrar y volver a infectar dispositivos diariamente.

El secuestro de los routers domésticos, módems DSL, grabadoras de vídeo digitales, sistemas de almacenamiento conectados a la red y otros dispositivos similares para lanzar ataques DDoS no es nuevo. Por ejemplo, en octubre de 2015, la firma de seguridad Incapsula mitigo un ataque DDoS lanzado desde cámaras de circuito cerrado siendo alrededor de 900 dispositivos.

Sin embargo, las botnets parecen haber llegado a su máximo potencial durante los últimos meses. Después del ataque sin precedentes de 620Gbps de tráfico DDoS contra el sitio web de Kreb, el servidor de la empresa OVH fue golpeado con un ataque DDoS de 799Gbps --lanzado desde una botnet de más de 140 mil grabadores de vídeo digitales y cámaras IP.

Hay muy pocos proveedores de servicios de mitigación de DDoS en el mundo que son capaces de proteger a los clientes contra ataques de 1Tbps cuando una botnet promedio puede generar ataques de esa magnitud. La red de distribución de contenidos de Akamai, que también ofrece servicios de protección DDoS, se vio afectada durante el ataque del sitio de su cliente Krebs debido a que el ataque era demasiado costoso para mitigarlo.

Se prevé que el escenario puede empeorar porque el mercado de los dispositivos de IoT se está expandiendo rápidamente y muchos de estos dispositivos vienen con problemas de seguridad básicos, como las interfaces administrativas remotas expuestos a Internet y protegidas con credenciales débiles que los usuarios nunca cambian.

Es muy probable que la tendencia sea la creación de más redes de bots de IoT a partir de la liberación del código fuente de Mirai, y no sería la primera vez. A principios de 2015, el código fuente de LizardStresser, un bot DDoS para sistemas Linux desarrollado por el grupo lizard Squad fue publicado en línea. A partir de junio de este año, los investigadores de seguridad han identificado más de 100 redes de bots construidos usando el malware basado en LizardStresser.