Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

Ransomware Cry usa UDP, Imgur y Google Maps

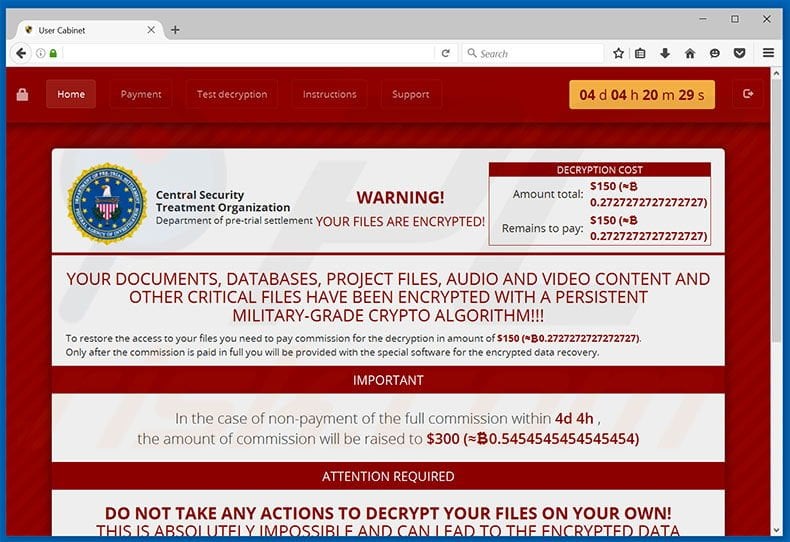

Investigadores señalan que ha estado rondando un ransomware que aparenta provenir de una agencia de gobierno falsa, conocida como Central Security Treatment Organization.

El ransomware, el cual ya es conocido con varios nombres entre los cuales se incluyen Cry, CSTO ransomware, o Central Security Treatment Organization ransomware, usa el Protocolo de Datagrama de Usuario (UDP, por sus siglas en inglés) para comunicarse y el servicio para compartir fotos Imgur, así como Google Maps hasta cierto punto, para llevar a cabo su infección.

El ransomware, el cual ya es conocido con varios nombres entre los cuales se incluyen Cry, CSTO ransomware, o Central Security Treatment Organization ransomware, usa el Protocolo de Datagrama de Usuario (UDP, por sus siglas en inglés) para comunicarse y el servicio para compartir fotos Imgur, así como Google Maps hasta cierto punto, para llevar a cabo su infección.

Un investigador en seguridad respaldado por MalwareHunterTeam descubrió el malware.

Lawrence Abrams, quien dirige BleepingComputer.com, ayudó a analizar el ransomware en colaboración con el investigador en seguridad, Daniel Gallagher. Abrams discutió sus hallazgos en una entrada de post.

Los tres indicaron que el ransomware todavía está siendo analizado, por lo que muchos de los detalles aún permanecen poco claros, eso incluye como está siendo distribuido y si el descifrado es posible o no. Se sabe que el malware ha logrado afectar a 8000 víctimas en casi dos semanas hasta ahora.

Tras la infección de las máquinas, Cry deja las notas, “Recovery_[random_chars].html” y “!Recovery_[random_chars].txtencrypts” en el escritorio de la víctima, notificándoles que sus archivos han sido cifrados con extensión “.cry” – de ahí el nombre. Las notas demandan 1.1 bitcoin (625 dólares) aproximadamente para descifrarlos.

A partir de ese momento usa el protocolo UDP para transmitir información sobre el equipo infectado, incluyendo su versión de Windows, los bits de la arquitectura, que Service Pack está instalado, el nombre de la computadora y el tipo de CPU a más de 4000 direcciones IP.

Además de UDP, Cry también utiliza otros dos servicios los cuales no son gestionados generalmente por el ransomware: Imgur y Google maps.

El ransomware extrae toda la información que envía a las direcciones IP y las embebe en un archivo de imagen PNG, posteriormente las carga en una galería de fotos de Imgur.

"Una vez que el archivo ha sido satisfactoriamente cargado, Imgur responderá con un nombre único para el archivo", Abrams indicó. "Este nombre de archivo (puede) después ser enviado masivamente a las 4096 direcciones IP para notificar al servidor Command & Control que una nueva víctima ha sido infectada."

El ransoware también puede usar la API de Google Maps para determinar el SSID de paquetes enviados por cualquier red inalámbrica cercana. Usando la función WlanGetNetworkBssList de Windows, Cry puede conseguir la lista de las redes inalámbricas y los SSIDs. Luego de consultar cualquier SSID visible cerca de la máquina infectada, este puede usar Google Maps para conseguir la ubicación de la víctima. Mientras que la información de la ubicación es sin duda importante, Abrams destaca que no es claro para que es usada exactamente, pero admite que puede ser usada para asustar más a la víctima e inducir el pago.