Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

Backdoor de Java se vende como servicio

Una familia de malware basado en Java la cual brinda a los atacantes una puerta trasera en Windows, Linux, Mac OS X y en los dispositivos Android desde 2013 ha resurgido como un servicio de puerta trasera comercial.

Fue detectado recientemente en un ataque contra un empleado del banco de Singapur. Era conocido anteriormente como AlienSpy o Adawind, el malware fue prácticamente dado de baja en 2015 después de que los dominios asociados a su red de mando y control fueron suspendidos por GoDaddy. Pero de acuerdo con Vitaly Kamluk, el director del equipo de investigación y análisis de Asia-Pacífico de Kaspersky Lab, el malware se ha modificado, rebautizado y está abierto para dar servicio de nuevo a los clientes que van desde posibles estafas nigerianas a actores de Estado. El sitio web Arstechnica ha confirmado que el servicio se ofrece abiertamente a través de una página web pública.

AlienSpy fue encontrado en el teléfono Android de Alberto Nisman, el fiscal argentino que murió en circunstancias sospechosas cuando estaba aparentemente a punto de entregar un informe que implicaba al gobierno argentino en el bombardeo de un centro comunitario judío de Buenos Aires en 1994.

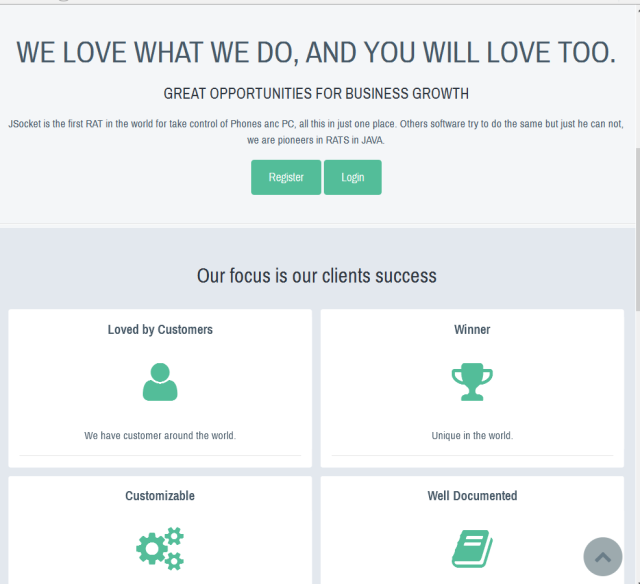

La muestra se distribuye ahora bajo los nombres JSocket y JRat. Según una presentación hecha por Kamluk en 2016 en Tenerife el malware está disponible a través de una página web abierta a los suscriptores a precios que van desde 30 dólares por un mes a 200 dólares para una licencia ilimitada. Kamluk cree que el autor del servicio es un hablante nativo de español posiblemente con sede en México.

JSocket incluye una serie de capacidades típica RAT (herramienta de administración remota), entre ellas la captura de vídeo desde cámaras web, captura de audio de los micrófonos, la capacidad de detectar el software antivirus en un sistema, un keylogger para registrar pulsaciones de teclas y una clave de red privada virtual con la característica de ser utilizado para obtener acceso a cualquiera de las VPN utilizados por la víctima.

Kaspersky ha rastreado más de 150 campañas de ataque contra más de 60 mil blancos con las últimas iteraciones del malware con operaciones de estafa de correo electrónico nigerianos --(en particular a los bancos) siendo estos quienes usan en mayor medida de la herramienta. La parte restante de los ataques parecen proceder de los EE.UU., Canadá, Rusia y Turquía.