Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

Fallas sin corrección en navegadores permiten rastrear a usuarios

La lucha por la privacidad entre los desarrolladores de sitios web (web masters) y los creadores de navegadores ha puesto en cambios constantes a las llamadas cookies zombis, que no se pueden eliminar fácilmente y que rastrean miles de sitios visitados por los usuarios.

Mientras que los creadores de navegadores tratan de evitar tales invasiones de privacidad mediante el cierre de las debilidades de diseño que las permiten, casi tan pronto como un agujero se cierra aparece uno nuevo.

Un investigador demostró dos debilidades sin corrección que los web masters pueden aprovechar para realizar el seguimiento de millones de personas que visitan sus sitios.

Los ataques en conjunto permiten a los sitios web crear una lista de dominios visitados anteriormente (incluso cuando los usuarios han vaciado su historial de navegación) y marcar a los visitantes con una cookie de seguimiento que persistirá aun cuando los usuarios han eliminado todas las cookies sencillas. Irónicamente, las técnicas abusan hasta cierto punto de nuevas características de seguridad que ya están integradas en Google Chrome y en Mozilla Firefox, aunque podría verse en otros navegadores a futuro.

El ataque de rastreo del historial afecta a quienes visitan los sitios que utilizan transporte estricto HTTP (HSTS). La especificación permite a los sitios web establecer comunicación sólo cuando hay está disponible una conexión HTTPS cifrada; con el fin de rechazar cualquier intento de utilizar un enlace HTTP no seguro. Esta medida, que es utilizada por los bancos, los servicios en la nube y otros sitios sensibles, está diseñado para prevenir los ataques de degradación, en los que es posible manipular el tráfico que pasa entre un usuario final y el servidor cuando se reestablece una conexión HTTPS para utilizar HTTP, de manera que los datos no están protegidos contra ataques de snooping o modificación.

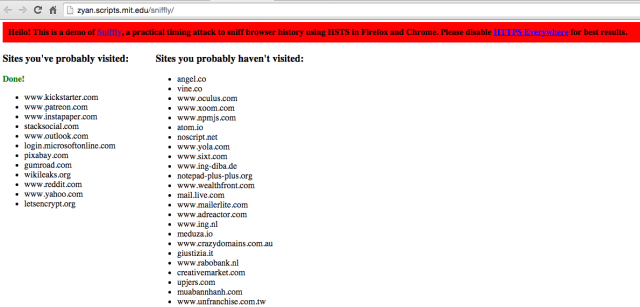

En la conferencia de seguridad ToorCon del pasado fin de semana en San Diego, la investigadora independiente Yan Zhu demostró cómo los sitios web pueden saltarse las protecciones por HSTS para averiguar otros sitios a los que el visitante se ha conectado previamente. El ataque funciona mediante la incorporación de imágenes inexistentes desde sitios protegidos con HSTS. La página web maliciosa utiliza JavaScript para medir cuánto tiempo toma un error al registro. Si el usuario ha visitado el sitio HSTS antes, el error se producirá dentro de unos pocos milisegundos, pero si el error toma más tiempo, el atacante puede determinar que el sitio nunca ha sido visitado antes.

Zhu ha desarrollado un sitio de ataque para pruebas de concepto que funciona con los navegadores Chrome y Firefox. Ella dijo que el código probablemente podría ser modificado para trabajar en contra de otros navegadores. También ha publicado la fuente de su exploit a la cual ha bautizado como Sniffly. Hay un video de su presentación disponible aquí.

Una vulnerabilidad similar se reportó a los desarrolladores de Google en noviembre pasado, pero en ese momento, dijeron que no tenían planes para arreglarlo y citaron la "inutilidad de la prevención de fugas a nivel de origen."