Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

Microsoft responde a la vulnerabilidad del componente Flash en Bing

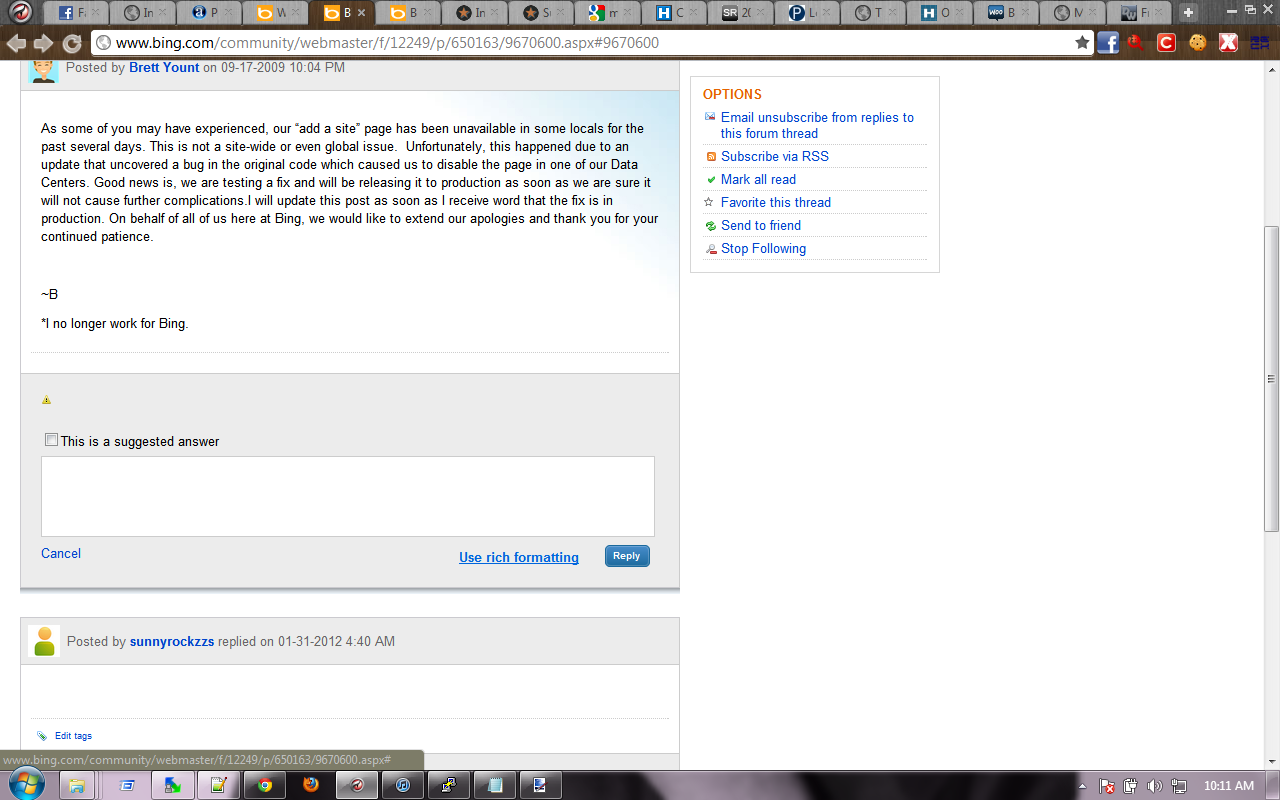

Tres investigadores de Vulnerability Lab trabajaron juntos en la búsqueda de la demostración de una vulnerabilidad crítica en un componente del editor de la aplicación Flash del servicio de Bing de Microsoft.

Los expertos en seguridad Subho Halder, Aditya Gupta y Kar Dev identificaron el fallo de severidad crítico y lo reportaron a Microsoft el 7 de febrero de 2012.

Créditos: Softpedia

Microsoft respondió 2 días después, y el 14 de marzo el tema fue abordado.

Si no se resuelve, la vulnerabilidad explotable de forma remota del componente de Flash puede permitir a un atacante la implementación de comentarios persistentes maliciosos mientras el usuario edita o publica a través de Flash.

El módulo vulnerable es el de comentarios&edición–entrada/salida de Flash cuando los archivos SWF creados con Action Script son cargados.

Las capturas de pantalla y la prueba de concepto que brinda Vulnerability Lab, muestra con qué facilidad este tipo de huecos de seguridad pueden ser explotados de forma remota, sin necesidad de mucha interacción por parte del usuario.

Bing no es tan popular como Google, pero todavía hay mucha gente que lo utilizan para realizar búsquedas y otras tareas. Esta es la razón por la que cualquier vulnerabilidad puede tener un impacto devastador sobre los clientes del sitio si no se corrige.

Los investigadores de Vulnerability Lab hicieron un buen trabajo al haber informado de los puntos débiles, ayudar a los administradores de sitios web y que los proveedores repararan sus productos.

Sus hallazgos más recientes incluyen vulnerabilidades de inclusión de archivos locales en la herramienta de monitoreo Pandora FMS 4.0.1, problemas de cross-site scripting (XSS) en el sitio oficial de Adobe y múltiples vulnerabilidades en Wolf y Gazelle Anatasoft Content Management Systems (CMS).

También ayudaron a Barracuda a encontrar un número de vulnerabilidades web en su aplicación CudaTel Phone Application 2.0.029.1.

El 14 de marzo, Gretech publicó una actualización de seguridad para el popular GOM Player, después Ucha Gobejishvili, uno de los miembros de Lab, identificó una vulnerabilidad de buffer overflow "Abrir URL", la vulnerabilidad de desbordamiento de búfer que podría haber permitido a un atacante causar la aplicación, fallo, e incluso la ejecución de código arbitrario.