Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

Ransomware para Android se hace pasar por aviso del FBI

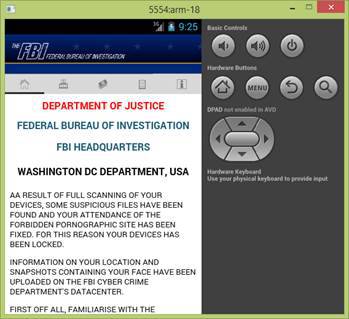

Los cibercriminales han lanzado una nueva oleada de ransomware para Android, el malware se hace pasar por un aviso (bastante convincente) del FBI referente a navegación en sitios pornográficos.

Más de 15 mil correos electrónicos de spam, que incluyen esta amenaza en archivos comprimidos, han llegado a las bandejas de entrada de usuarios Android en los últimos días, de acuerdo con la firma de software de seguridad rumana Bitdefender.

Si el ransomware se instala en el dispositivo móvil, exige un pago por $500 dólares para restaurar el acceso. Si los usuarios intentan desbloquear de manera independiente el dispositivo verán que incrementa la cantidad a $1, 500 dólares. El pago exigido es una transferencia a través de Money Pak, PayPal o My Cash.

El malware se hace pasar por una actualización de Adobe Flash Player, una artimaña bastante común al propagar software malicioso.

"Después de presionar 'OK' para continuar, los usuarios ven una advertencia del FBI y no pueden escapar de ninguna manera", afirma Catalin Cosoi, director de estrategia en seguridad de Bitdefender.

"La pantalla de inicio del dispositivo muestra un mensaje falso del FBI en el cual se dice a los usuarios que han infringido la ley al visitar sitios con contenido porno. Para hacer el mensaje más convincente, los criminales agregan capturas de pantalla del historial de navegación. La advertencia se torna más aterradora ya que afirma tener imágenes de los rostros de las las víctimas, además de conocer su ubicación", dijo Cosoi.

Bitdefender detecta la amenaza como Android Trojan SLocker-DZ. Esta es una de las familias de ransomware para Android más frecuentes puesto que los desarrolladores crean regularmente nuevas variantes.

El malware no cifra el contenido de los dispositivos comprometidos, pero quedan inoperables las funcionalidades del botón de inicio y retroceso del aparato. "Prender o apagar el dispositivo tampoco ayuda puesto que el malware se ejecuta en cada inicio del sistema operativo", de acuerdo con Cosoi.

Si ADB (Android Data Bridge) está habilitado en el dispositivo Android infectado, los usuarios pueden desinstalar la aplicación maliciosa al iniciar la terminal en modo seguro. Esta opción carga una configuración mínima de Android y evita que el malware se inicie por lo que se puede desinstalar manualmente.