Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

Smartphones de Android infectados por drive-by exploit

Durante la RSA Conference 2012, los ex ejecutivos de McAfee, George Kurtz y Dmitri Alperovitch, presentaron una herramienta de acceso remoto (RAT) que infecta a los teléfonos inteligentes Android (versión 2.2). Ellos aprovecharon un error, que aún no ha sido corregido, en el navegador WebKit de Android para inyectar el código malicioso. Los investigadores dicen que compraron información sobre la vulnerabilidad, y una variedad de herramientas en el mercado negro. El exploit terminado se basa en 20 componentes en los que aparentemente invirtieron 1,400 dólares.

La infección se basa en un mensaje de texto SMS supuestamente enviado por el proveedor de servicios del usuario. El mensaje contiene la petición para descargar una actualización importante y proporciona un enlace a esta supuesta actualización. Un clic en el enlace es suficiente para infectar el teléfono inteligente - lo que significa que las infecciones drive-by han llegado al mundo de los smartphones. El enlace descarga del malware y ejecuta el cargador, lo que bloquea el dispositivo e instala los componentes de malware actuales, mientras que reinicia.

La infección se basa en un mensaje de texto SMS supuestamente enviado por el proveedor de servicios del usuario. El mensaje contiene la petición para descargar una actualización importante y proporciona un enlace a esta supuesta actualización. Un clic en el enlace es suficiente para infectar el teléfono inteligente - lo que significa que las infecciones drive-by han llegado al mundo de los smartphones. El enlace descarga del malware y ejecuta el cargador, lo que bloquea el dispositivo e instala los componentes de malware actuales, mientras que reinicia.

El malware de la demostración está basado en Nickspy, un troyano que ha estado rondando por un tiempo; los investigadores compraron este troyano y lo modificaron. También crearon un comando dedicado y la infraestructura de control para controlar los dispositivos. Los expertos estiman que el tiempo que pasaron adaptando y desarrollando el código necesario tiene un valor de alrededor de $ 14,000.

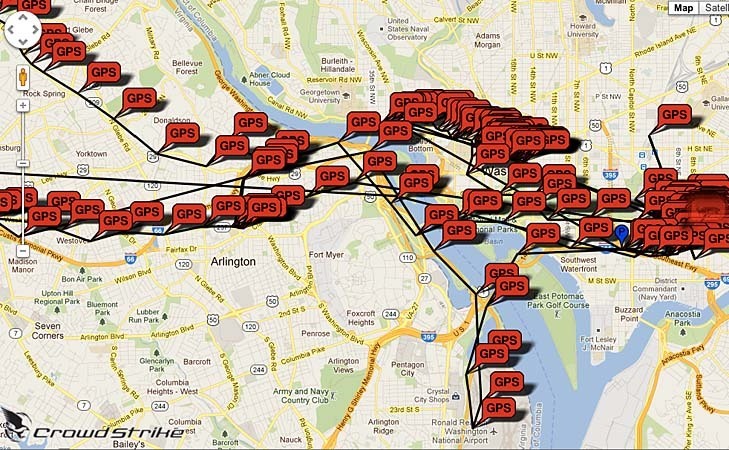

Una vez instalado, el troyano registra las conversaciones telefónicas, se activa la cámara del teléfono inteligente, lee los números marcados, copia mensajes almacenados de SMS, y transmite de la ubicación actual del teléfono para el servidor C & C. La ubicación es convenientemente representada en Google Maps, y los datos pueden ser leídos y transmitidos, al hacer clic en el símbolo del teléfono infectado.

Kurtz señaló que la vulnerabilidad explotada del WebKit, en principio, también se puede utilizar para instalar troyanos en otros sistemas operativos que ejecutan este navegador. Cuando se le preguntó explícitamente sobre iOS, Kurtz dijo a los socios de The H que "Al igual que con Android, se tendría que conseguir la ejecución de código a través del navegador. Entonces tendríamos que escalar nuestros privilegios a root. Esto nos permitiría pasar por alto la tienda de aplicaciones para la instalación [como lo hicimos] con Android". Kurtz no indicó el esfuerzo necesario que un ataque así implicaría.

Al final de su presentación, los investigadores pusieron el nivel de amenaza que es creado por su descubrimiento en perspectiva, afirmando que los programas spyware, incluso las herramientas comerciales de espionaje - han existido desde hace bastante tiempo, y que las infecciones drive-by pasarán a formar parte del entorno de los teléfonos inteligentes. Sin embargo, "el cielo no se está cayendo, se trata de ataques muy específicos", señaló Kurtz.