Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

Malware asociado a software en ataques indetectables

Investigadores alemanes han mostrado que los mecanismos de distribución de software en Internet pueden convertirse en vectores de virus sin la necesidad de modificar el código del programa original.

Los ingenieros de la Universidad Ruhr, Felix Gröbert, Ahmad-Reza Sadeghi y Marcel Winandy, han desarrollado un mecanismo al aire para inyectar código en una descarga. Como ellos escribieron en su reporte almacenado en PacketStorm:

"Nuestro algoritmo despliega las rutinas de infección de virus y ataques de redirección de la red sin necesidad de modificar a la aplicación misma. Esto permite incluso infectar archivos ejecutables con una firma embebida cuando la firma no se verifica antes de la ejecución del programa".

Ellos utilizan lo que llaman un ligador para concatenar la aplicación original, el ligador y el código malicioso. "Cuando se inicia la aplicación infectada el ligador es iniciado. Éste analiza su propio archivo en busca de archivos ejecutables adicionales, los reconstruye y los ejecuta, opcionalmente es invisible para los usuarios", mencionan en su artículo.

Dado que la aplicación se encuentra intacta, "uno puede adjuntar malware incluso en un archivo ejecutable con una firma embebida y así continuar ejecutando el malware de manera exitosa bajo ciertas circunstancias".

Los dos componentes de la prueba de concepto (PoC) son llamados Cyanid (para buscar, modificar y filtrar las descargas HTTP) y Calcium, el ligador que infecta los binarios.

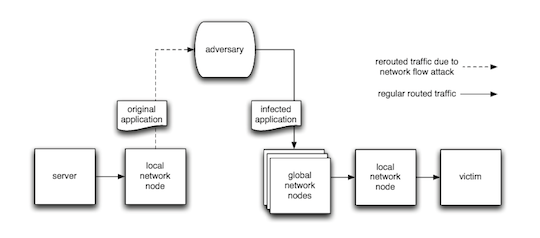

Un ataque exitoso depende en mayor parte de la habilidad de redirigir tráfico, como se muestra a continuación.

Los gobiernos podrían estar en condiciones de explotar los nodos de una red entre el emisor y el receptor secuestrando el tráfico o explotando vulnerabilidades de los routers con el mismo fin.

Para mitigar este tipo de ataques los distribuidores de software necesitan reforzar sus mecanismos de distribución con el fin de defenderse del secuestro de tráfico. OpenVPN, IPSec o HTTPS podrían ser de utilidad, mencionan los investigadores.

Firmar el código como se hace actualmente no es de mucha ayuda porque mientras que el usuario o el sistema operativo pueden revisar el hash del código, estos valores de referencia tendrían que ser obtenidos mediante un canal de confianza pero no es el caso.

El software antivirus puede ser modificado para verificar el comportamiento del ligador, añadieron, las arquitecturas de virtualización también pueden ayudar debido que el proceso de arranque seguro ayuda a aislar aplicaciones críticas.