Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

Malas prácticas de seguridad en los datos de Viber amenazan la privacidad de los usuarios

La aplicación de mensajería multiplataforma Viber permite a los usuarios registrados compartir mensajes de texto, imágenes, doodles, geolocalización y videos con otros, además de su popular función de llamadas de voz gratuitas que está disponible para Android, iOS , Windows Phone, Blackberry y computadoras.

Los investigadores del Cyber Forensics Research & Education Group de la Universidad de New Haven encontraron que los datos de los usuarios almacenados en los servidores de Viber en Amazon, incluyendo imágenes y videos, se almacenan en un formato no cifrado que podría ser accedido fácilmente y sin ningún tipo de autenticación, esto da ventaja a un atacante al visitar simplemente el enlace interceptado del sitio web para el completo acceso a los datos.

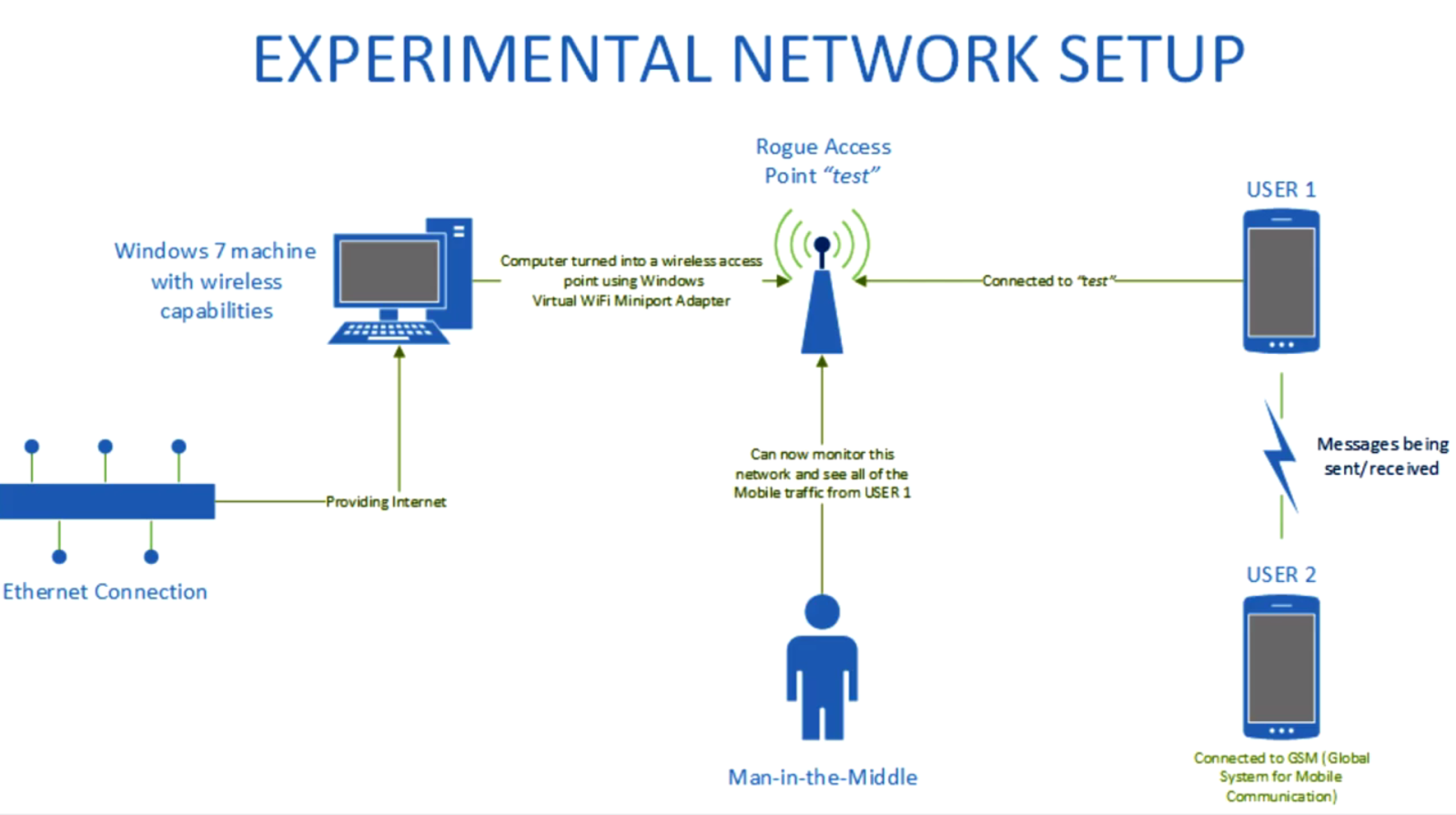

En un video, los investigadores demostraron que Viber no está cifrando los datos, como las imágenes, doodles, videos e imágenes de localización, mientras intercambian éstos con su servidor en Amazon, esto permitiría a un atacante capturar este tráfico sin cifrar con un ataque conocido como hombre en medio (man-in-the middle).

"El principal problema es que los datos anteriormente mencionados no están cifrados, dejando abierta la posibilidad de que sean interceptados, ya sea a través de un falso access point (Rogue AP) o con cualquier ataque de hombre en medio", escribió el investigador en el blog.

Un atacante puede utilizar cualquier herramienta de pruebas para redes, como NetworkMiner, Wireshark o NetWitness para capturar el tráfico durante el ataque.

"Cualquier persona, incluidos los proveedores del servicio, serán capaces de capturar esta información, y cualquier persona que configure un falso access point o cualquier ataque de hombre en medio, como el envenenamiento de ARP, será capaz de capturar el tráfico sin cifrar y ver las imágenes y videos recibidos, así como la localización de llamadas enviadas o recibidas por el teléfono", explcaron el profesor Ibrahim Baggili y Jason Moore.

En las pruebas de tipo sombrero blanco, los investigadores ya habían informado de las vulnerabilidades al equipo de Viber antes de publicar sus conclusiones en el blog, pero no habían recibido ninguna respuesta todavía.

"Es importante que la gente sepa de estas vulnerabilidades, por lo tanto, se optó por publicar estos resultados y el vídeo de esta publicación", concluyen.