Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

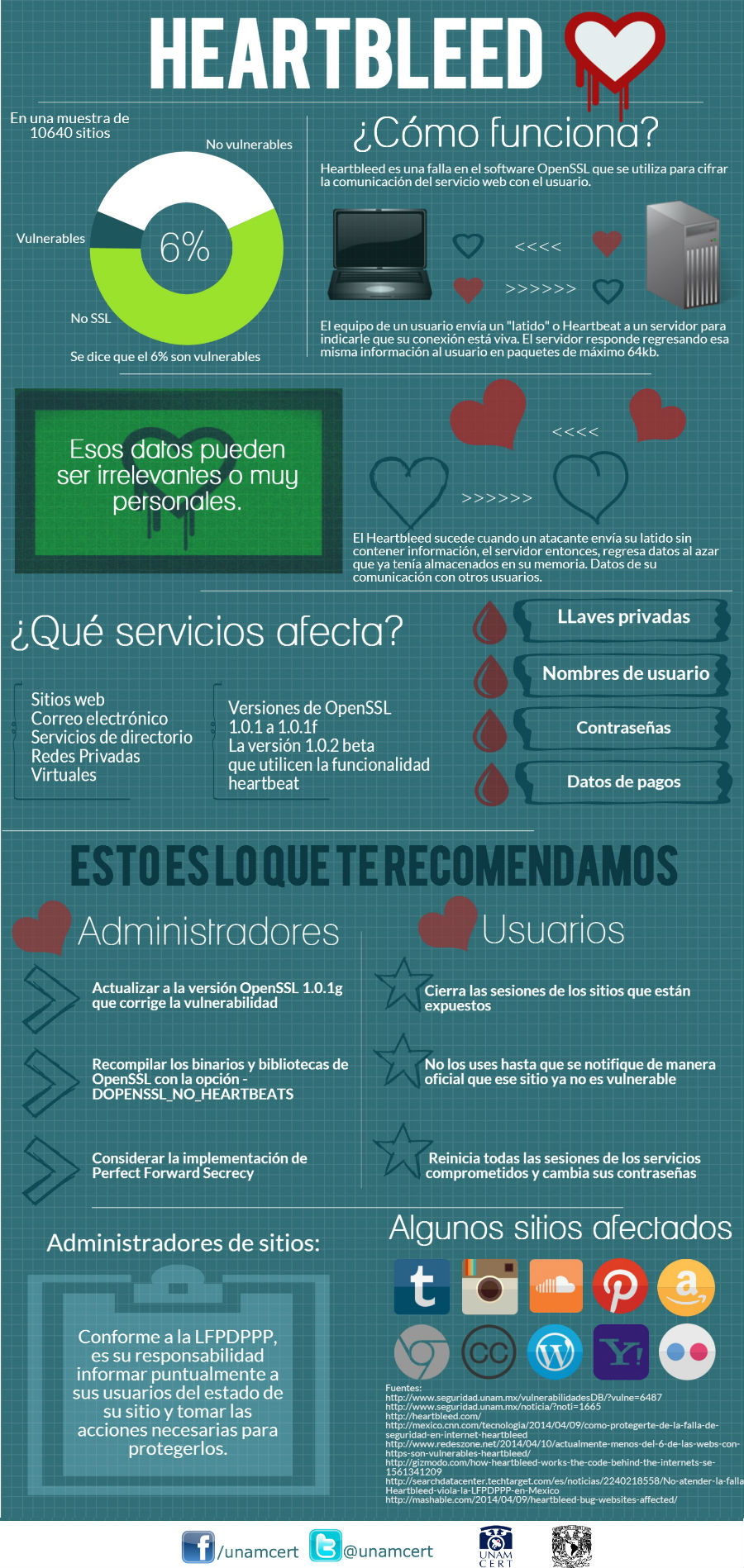

Los sitios afectados por Heartbleed y cómo funciona la vulnerabilidad

La subdirección de seguridad de información SSI/UNAM-CERT ha emitido una alerta de seguridad por la ya famosa falla Heartbleed, esta vulnerabilidad en OpenSSL "podría permitir la exposición de datos sensibles, incluyendo credenciales de usuario y llaves privadas debido a un manejo inadecuado de memoria en la extensión Heartbeat de TLS", según informa el comunicado.

Esta es la lista de sitios comprometidos, nos mantenemos actualizándola constantemente. Si crees que alguien más debe conocer esta información, por favor, comparte esta noticia.

|

Instagram

*

|

Pinterest

*

|

Tumblr

*

|

Google

*

|

Gmail

*

|

YouTube

*

|

Yahoo

*

|

|

Dropbox

*

|

Github

*

|

IFTTT

*

|

Minecraft

*

|

Netflix

*

|

SoundCloud

|

SpiderOak

|

|

Flickr

|

PHP

|

Steam Community

|

WeTransfer

|

Rollingstone

|

Doodle

|

Digitaltrends

|

|

Rapidshare

|

Creative Commons

|

Wikispaces

|

Toshiba

|

uTorrent

|

Digital Marketer

|

Graphic Stock

|

|

Bit Torrent

|

Nascar

|

Futbol 24

|

Lyrics Mode

|

Trovit

|

Cinepolis

|

GogoAnime

|

| Depositfiles |

Buffer

*

|

LastPass

*

|

El Informador | Kaspersky |

Wunderlist

*

|

GoDaddy

*

|

| Deposit Files | ArsTechnica |

WordPress

*

|

Amazon

*

|

Si deseas informar a tus usuarios que has corregido la falla en tu sitio, contáctanos por correo electrónico para anexar tu sitio web a esta lista y marcarlo como corregido.

Los sitios web marcados han confirmado que la vulnerabilidad ya está corregida.

Los sitios web marcados han confirmado que la vulnerabilidad ya está corregida.

Es importante recalcar que esta vulnerabilidad no es un virus o una pieza de malware, sino una debilidad encontrada en software OpenSSL que permite a los atacantes acceder a datos críticos que no deberían ser revelados.

En un principio se dijo que la vulnerabilidad afecta a dos terceras partes de los sitios web existentes, pero se ha detectado que es menos del 6% de los sitios web de la red los que están expuestos a este bug. Sin embargo, sitios con extrema popularidad son vulnerables, por esa razón, no es un problema que se deba minimizar, por el contrario, no sólo es la cantidad de sitios expuestos, sino la importancia de los datos que se transfieren y la cantidad (cientos de millones) de personas alrededor del mundo que los utilizan.

Esta vulnerabilidad afecta a los sistemas OpenSSL de las versiones 1.0.1 a la 1.0.1f y OpenSSL 1.0.2-beta, versiones que tienen una falla en su implementación de la funcionalidad Heartbeat de TLS/DTLS, la cual permite a un atacante tener acceso a la memoria privada de alguna aplicación que utilice la biblioteca vulnerable de OpenSSL en bloques de 64kb.

El nombre Heartbleed viene de una acción conocida como Heartbeat, una metáfora de un latido constante que se utiliza para que dos equipos conectados a Internet, el del usuario y el del servicio web, sepan que continúan conectados entre sí. El usuario (cliente) envía un latido al servicio para que mantenga su conexión (servidor). Este latido envía datos de hasta 64kb, el servidor los almacenará sobrescribiendo datos antiguos en su memoria, cosas aleatorias de otros usuarios. Cada vez que se produce un Heartbeat, los datos antiguos se reemplazan por 64kb de datos nuevos.

Con la vulnerabilidad Heartbleed, un atacante puede engañar a la máquina que ofrece el servicio, por ejemplo el portal de un banco o el correo electrónico, diciendo que envía un Heartbeat de 64kb, cuando en realidad el envío está vacío, aquí radica el error, las versiones vulnerables no notarán que el envío en realidad no contiene datos y no sobrescribirán información alguna, por lo que el atacante recibirá 64kb de datos aleatorios del servicio que está siendo atacado.

El atacante podría utilizar la vulnerabilidad tantas veces como sea posible para acceder a toda la información que necesite, si bien no sabe qué información obtendrá, con cada intento se descubrirá nueva información. Todos los datos que sean almacenados en bibliotecas OpenSSL son accesibles igual. Entre los más críticos están:

- Llaves privadas

- Nombres de usuario y contraseñas

- Correos electrónicos

- Datos de pago

- Información muy personal

Según el informe de UNAM-CERT, el mecanismo vulnerable se utiliza para cifrar los medios de comunicación de varios servicios, como el web (https), correo electrónico (imaps, pops, smtps) servicios de directorio (ldaps) y redes privadas virtuales (VPN).

Para solucionar esta falla, los administradores de sistemas deben actualizar a la versión OpenSSL 1.0.1g que corrige la vulnerabilidad o recompilar los binarios y bibliotecas de OpenSSL con la opción -DOPENSSL_NO_HEARTBEATS para no incluir la funcionalidad afectada. Asimismo, considerar la implementación de Perfect Forward Secrecy para mitigar el daño que podría provocar la revelación de llaves privadas.

A los usuarios se les recomienda cerrar las sesiones de los sitios que están expuestos y no utilizarlos hasta que se notifique de manera oficial que se ese sitio ya no es vulnerable.

En ese momento, reiniciar todas las sesiones de los servicios comprometidos y cambiar sus contraseñas, sobre todo si han sido utilizadas también para otros servicios.

Es necesario estar al pendiente de la actividad de cada una de las cuentas y reportar cualquier indicio de actividad anormal.

Si necesitas más información consulta las siguientes fuentes: