Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

Fallas en Firefox para Android permiten fugas de información sensible

El sistema operativo Android ha fortalecido su seguridad con características en aplicaciones de sandboxing para asegurarse que ninguna aplicacion tenga acceso a la información sensible de otra sin los privilegios apropiados.

Las aplicaciones de Android se comunican con otras a través de Intents, estos pueden ser aprovechados por hackers para proporcionar un canal a las aplicaciones maliciosas para inyectar datos falsos en un objetivo, que podría ser otra aplicación potencialmente vulnerable.

Investigadores de IBM especializados en seguridad han descubierto múltiples vulnerabilidades en Firefox para la plataforma Android que permiten que aplicaciones maliciosas filtren información sensible relacionada con el perfil del usuario de las víctimas.

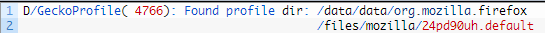

El app de Firefox para Android guarda los datos personales en la siguiente ubicación:

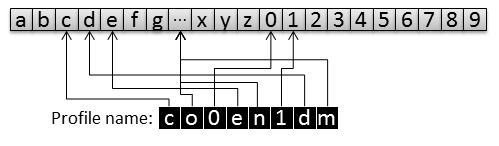

/data/data/org.mozilla.firefox/files/mozilla/<CADENA-ALEATORIA>.default

En ésta, el nombre aleatorio del perfil de usuario se usa para prevenir accesos no deseados en este directorio, en caso de una explotación de Firefox.

Los investigadores desarrollaron un exploit de fuerza bruta contra el nombre del directorio del perfil de Firefox para la <CADENA-ALEATORIA>. Explotando la vulnerabilidad CVE-2014-1516, exitosamente evitaron el sandbox de Android y pudieron obtener datos sensibles que residen en ese directorio, incluyendo cookies de usuario, historial del explorador e información del caché.

Para una explotación exitosa, un atacante puede crear una archivo HTML diseñado especialmente, el cual forzará a Firefox a cargar los archivos que tiene dentro de directorio del perfil de usuario usando un Intent.

El código JavaScript en el archivo HTML descargará cualquier archivo debajo del directorio en el perfil de usuario mediante la creación de un iframe, usando la vulnerabilidad CVE-2014-1515.

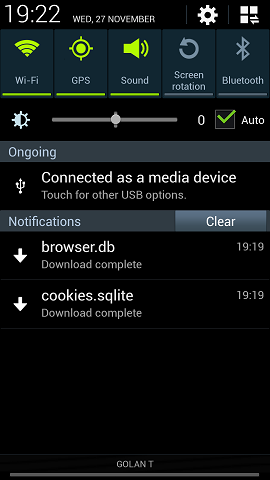

Los archivos descargados con el código del exploit se guardan automáticamente en la tarjeta SD con la siguiente ubicación /mnt/sdcard/Download, la cual puede ser leída por el atacante desde cualquier app maliciosa de Android.

Reporte de vulnerabilidades

1) Debilidad en el nombre del perfil de usuario aleatorio (CVW-2014-1516). El atacante que conoce la semilla para la generación del número pseudoaleatorio (PRNG), fácilmente puede predecir su salida y eventualmente generar el nombre de perfil de Firefox

2) Nombre del directorio de perfil permite la fuga de información de las bitácoras de Android (CVE-2014-1484). El sistema operativo Android escribe el nombre aleatorio del directorio de firefox, el cual pertenece al perfil de usuario, en el Android System Log (logcat) en varias ubicaciones, que pueden ser usadas para robar información privada.

3) Descarga automática de archivos a la tarjeta SD (CVE-2014-1515). Firefox para Android permite descargar cualquier archivo automáticamente a la tarjeta SD de archivos con extensiones conocidas. Aplicaciones maliciosas con el permiso READ_EXTERNAL_STORAGE activado, puede leer archivos de la tarjeta SD para extraer datos como las cookies.

4) Manipulación del archivo de reportes de fallas (CVE-2014-1506). En caso de que una aplicación falle, Firefox envía las bitácoras de la falla a la dirección ubicada en /data/data/org.mozilla.firefox/files/mozilla/Crash/Reports/pending en el sistema de archivos del dispositivo. Usando el exploit, un atacante puede manipular la dirección del archivo donde se reportan las fallas hacia las bitácoras de Android para robarlo. Los investigadores también han explicado una segunda manera de robar los datos usando esta vulnerabilidad.

El documento de la investigación se puede consultar aquí.

Los investigadores ya han reportado estas vulnerabilidades a Mozilla y tres de ellas han sido corregidas en la última versión. Se aconseja a los usuarios de Android con Firefox instalado en su dispositivo, actualizar a Mozilla Firefox 28.0 desde la tienda de Google.