Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

Otra vulnerabilidad de Master Key descubierta en Android 4.3

El mes de junio de este año se descubrió que el 99% de los dispositivos con sistema operativo Android son vulnerables a una falla llamada “Android Master Key vulnerability” que permite a los hackers modificar cualquier aplicación legítima y firmada digitalmente para transformarla en un troyano que pueda robar datos o tomar el control del dispositivo.

La vulnerabilidad fue dada a conocer a Google en febrero por Bluebox, sin embargo, la compañía no arregló el problema, ni siquiera para la versión 4.3 de Android, conocida como Jelly Bean. Tiempo después, Google modificó el proceso de entrada de aplicaciones a su tienda para bloquear todas aquellas aplicaciones que fueron modificadas por el exploit.

La última semana de julio, el equipo de seguridad de Android, un equipo chino, encontró una segunda vulnerabilidad en Android parecida a la “Android Master Key vulnerability” descubierta previamente.

El investigador en seguridad Jay Freeman descubrió otra vulnerabilidad de Master Key en la versión 4.3 de Android, muy similar a la reportada en julio por el equipo de seguridad de Android.

Jay Freeman es conocido como Saurik por el software Cydia, una aplicación para iOS que permite al usuario buscar e instalar paquetes de software en dispositivos de Apple desbloqueados (jailbroken).

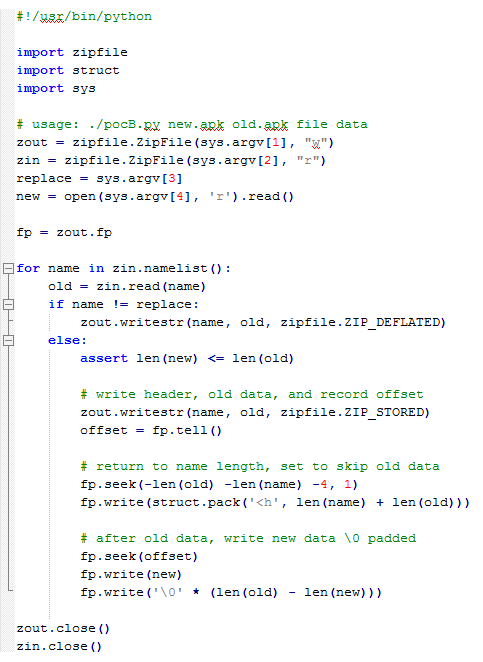

Él demostró la falla en una prueba de concepto con un exploit programado en Python.

En Android, todas las aplicaciones son firmadas por sus desarrolladores usando claves criptográficas, el gestor de paquetes de Android compara los certificados usados para verificar las firmas y determina si las aplicaciones tienen permitido compartir información o si tienen permitido obtener permisos.

Incluso el sistema mismo es firmado por el fabricante del dispositivo y las aplicaciones firmadas por la misma llave son, de este modo, capaces de utilizar todas sus funcionalidades.

Tal como las vulnerabilidades de Master Key anteriores, el exploit de Saurik permite al atacante obtener acceso completo al dispositivo Android a través de un archivo APK modificado, sin modificar la clave criptográfica del mismo.

De esta forma, el malware puede obtener control total sobre el sistema Android y todas sus aplicaciones (y sus datos) con permisos riesgosos.

Se aconseja a los usuarios descargar aplicaciones y actualizaciones solo de fuentes confiables, preferentemente de fuentes oficiales o tiendas de aplicaciones. Saurik también actualizó el software Cydia Impactor para Android para incluir el parche para esta vulnerabilidad.

Recientemente, el código fuente de la versión 4.4 de Android fue liberado en el Android Open Source Project, el cual incluye un parche para todas las vulnerabilidades conocidas de Master Key.