Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

Apps de iOS son vulnerables a ataques de Secuestro de peticiones HTTP

Los investigadores de seguridad Adi Sharabani y Yair Amit dieron a conocer detalles acerca de una vulnerabilidad generalizada en aplicaciones de iOS que podría permitir a los atacantes forzar las aplicaciones para enviar y recibir datos de servidores ilegales en lugar de los legítimos.

Hablando acerca de esta cuestión en la “RSA Conference Europe 2013” en Amsterdam, los investigadores proporcionaron detalles de esta vulnerabilidad que funciona como una captura de URL común.

La demostración deja ver que las redes públicas inseguras pueden obtener acceso a las aplicaciones de iOS utilizando métodos de Secuestro de peticiones HTTP.

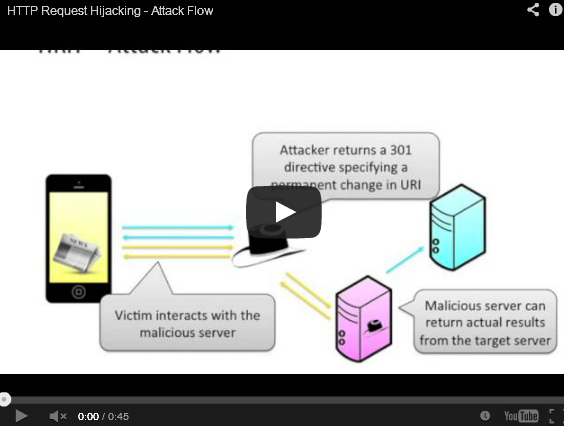

Los investigadores también publicaron un pequeño video demostrativo en el cual se llama a la directiva 301 para redirigir el flujo de tráfico entre una app y el servidor de la tienda de la app hacia el servidor del atacante:

También existen dos limitaciones, una es que los atacantes necesitan estar cerca físicamente de la víctima para la infección inicial y la otra es que funciona sólo a través en tráfico HTTP.

“Una víctima entra a un Starbucks, se conecta a la red Wi-Fi y usa sus aplicaciones favoritas”, “Todo funciona normal, entonces el atacante que está sentado en una mesa cercana, implementa en silencio un ataque HRH para sus apps. Al siguiente día, la víctima despierta en casa y comienza a leer las noticias, pero ahora está leyendo las noticias del atacante”

Se estima que al menos 10 mil aplicaciones de iOS en la tienda de aplicaciones de Apple son vulnerables al ataque. Como resultado, las aplicaciones que muestran noticias, información de la bolsa, contenido de redes sociales o incluso detalles de banca online, pueden ser manipuladas para mostrar información fraudulenta e interceptar los datos enviados por el usuario.

Las víctimas pueden desinstalar aplicaciones para limpiar su dispositivo. Skycure lanzó una app que evita que se intercepten paquetes web. Mientras los desarrolladores implementan una solución, es importante conectarse a las redes públicas con precaución extrema.