Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

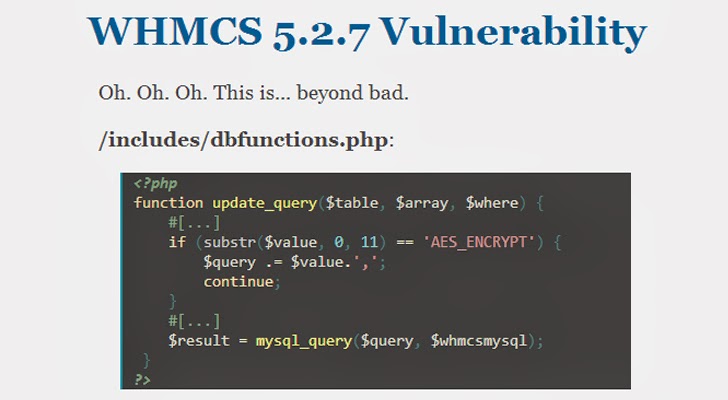

La actualización de emergencia para la vulnerabilidad de inyección SQL al sistema de WHMCS ha sido liberada

WHMCS, un popular cliente de administración, soporte y facturación para los proveedores de hosting web de aplicaciones, publicó un una actualización de seguridad de emergencia para las versiones 5.2 y menores a 5.1, para reparar una vulnerabilidad crítica que se ha dado a conocer públicamente.

Esta vulnerabilidad fue publicada por el usuario “localhost”, el 3 de octubre de 2013, además de una prueba de concepto de inyección de SQL en WHMCS. Esta falla también fue reportada por una gran cantidad de usuarios en varios foros relacionados con hosting.

WHMCS comentó que las actualizaciones tienen un impacto crítico de seguridad, ya que un usuario mal intencionado puede realizar un ataque de inyección SQL sobre la implementación de WHMCS. De esta manera, se podría extraer o modificar información sensible de las bases de datos, como podrían ser las cuentas, los hash de las contraseñas permitiendo comprometer la cuenta del administrador.

Recientemente, un grupo de hackers palestinos conocido como KDMS, posiblemente usó dicha vulnerabilidad contra LeaseWeb, uno de los proveedores de Hosting más importantes. Después de obtener las credenciales, dañaron el sitio mediante DNS hijacking.

Ya que todas las versiones se encuentran afectadas por esta vulnerabilidad, las actualizaciones v5.2.8 t v5.1.10 de WHMCS, fueron liberadas para poder corregir la vulnerabilidad específica de inyección SQL.

CloudFlare agregó un conjunto de reglas a sus Firewall de aplicación (WAF) para evitar el ataque. La compañía dijo que los socios que están bajo la protección de WAF CloudFlare, pueden activar el conjunto de reglas y estar completamente protegidos contra este ataque.

LeaseWeb público en su blog lo siguiente: "El DNS secuestrado, fue detectado rápidamente y corregido por el departamento de seguridad de LeaseWeb. "

"El cambio no autorizado del nombre del servidor leaseweb.com, fue registrado el sábado 05 de octubre alrededor de las 19:00 horas CET / 13:00 EST".

"Nuestra investigación de seguridad hasta el momento demostró que no hay otros dominios leaseweb.com ni sistemas internos comprometidos".

“Los detalles de cómo se llevó a cabo el secuestro aúin no se han aclarado hasta el momento”.

LeaseWeb explicó que no utilizan el software WHMCS (actualmente vulnerable ataques día cero de inyección SQL), ya que ellos cuentan con un software desarrollado para el sistema de facturación.

“Hasta el momento parece que los secuestradores obtuvieron las contraseñas del administrador usando dicha información para acceder al registro.”