Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

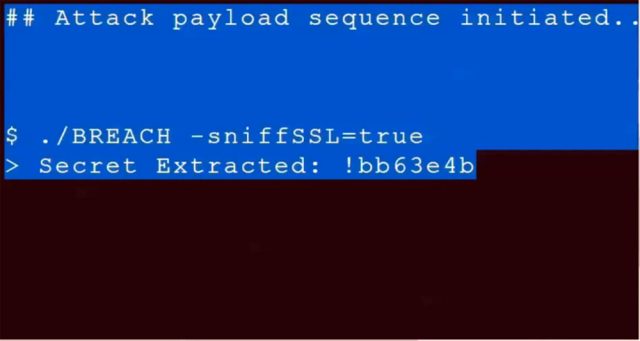

Ataque de compresión denominado BREACH roba información cifrada de HTTPS en menos de 30 segundos

Un ataque grave contra los contenidos que viajan en texto cifrado a través de respuestas HTTPS ha levantado advertencias por parte de Seguridad Nacional de los Estados Unidos.

BREACH es una derivación del ataque CRIME, el cual se dio por muerto después de su divulgación el pasado septiembre. Lanzado la semana pasada en la conferencia Black Hat USA 2013, BREACH permite al atacante leer mensajes cifrados a través de internet mediante la inyección de texto plano en una solicitud HTTPS y midiendo los cambios de compresión.

Los investigadores Angelo Prado, Neal Harris y Yoel Gluck hicieron una demostración del ataque utilizándolo contra el Outlook Web Access (OWA) en la conferencia Black Hat. Una vez que la aplicación web está abierta y se lanza el ataque BREACH, pasados 30 segundos, los atacantes fueron capaces de extraer el contenido cifrado.

“Hasta estos momentos desconocemos una solución práctica al problema”, indicó el CERT un día después de la presentación del ataque en Black Hat, sin embargo, tanto el CERT como los investigadores sugirieron una serie de medidas de mitigación, algunas de las cuales pueden proteger solo a páginas web individuales y no a una aplicación completa. Las medidas incluyen deshabilitar la compresión HTTP, separar los secretos de las entradas del usuario, asignar al azar los secretos en las peticiones de usuario, enmascarar secretos mediante el uso de XOR con un secreto al azar por petición, proteger páginas de ataques CSRF (Cross Site Request Forgery) y ofuscar la longitud de las respuestas web con bytes de información aleatorios.

BREACH, que significa Reconocimiento de Navegador y Exfiltración mediante Compresión Adaptativa de Hipertexto (Browser Reconnaissance and Exfiltration via Adaptive Compression of Hypertext), es un ataque de compresión similar a CRIME, éste, sin embargo, permite a los atacantes recuperar encabezados de peticiones HTTP, las cuales contienen cookies y otros datos de autenticación web. Éste ataque se basó en la compresión TLS, que comúnmente no está habilitado. CRIME se puede mitigar deshabilitando dicha compresión en el navegador.

Los investigadores de BREACH han dado vuelta al paradigma atacando las respuestas HTTP en lugar de las peticiones, con el mismo tipo de ataque de compresión de canal lateral.

"Incluso si la compresión a nivel TLS está desactivada, es muy común utilizar gzip a nivel HTTP. Además, es también común que los secretos (como tokens CSRF) y las entradas del usuario sean incluidas en la misma respuesta HTTP y por lo tanto (muy probablemente) en el mismo contexto de compresión", escribieron los investigadores. "Esto permite esencialmente el mismo ataque demostrado por [Thai] Duong y [Juliano] Rizzo, pero sin depender de la compresión TLS".

Prado, Harris y Gluck dijeron en Black Hat que son varios ingredientes los que componen el ataque, comenzando con un método de compresión como gzip, una página web estable, la habilidad de medir el tráfico de la víctima (usualmente mediante un ataque man-in-the-middle), un token CSRF o algún otro secreto en el cuerpo de la respuesta, una conjetura proporcionada al atacante y una secuencia de inicio.

Prado dijo que el ataque funciona en cualquier versión de TLS o SSL y requiere que el atacante y la víctima estén en la misma red.