Últimas noticias

- Usuarios de Skype afectados por ransomware en anuncios maliciosos 01-Abr-2017

- Java y Flash encabezan la lista programas más obsoletos 31-Mar-2017

- Apple soluciona error en Safari usado en ataques de ransomware 28-Mar-2017

- Utilizan botnet GiftGhostBot para robar saldos de tarjetas de regalo 28-Mar-2017

- Expertos señalan que hay archivos sensibles expuestos en Docs.com 28-Mar-2017

- Spammers modifican archivos RTF para ocultar malware 27-Mar-2017

- Estafas de bitcoins infestan las redes sociales 25-Mar-2017

Vulnerabilidades críticas en los sistemas de vigilancia y almacenamiento QNAP

Los problemas de seguridad afectan muchos de los productos NAS de QNAP. Cuando las inseguridades se combinan, permiten a atacantes remotos ejecutar comandos arbitrarios sobre un sistema (como si fueran administradores) y, en el peor de los casos, también vía Internet. Aparte de los puros sistemas de almacenamiento en red, esto afecta particularmente a los sistemas de seguridad y videovigilancia VioStor de QNAP.

Los problemas de seguridad afectan muchos de los productos NAS de QNAP. Cuando las inseguridades se combinan, permiten a atacantes remotos ejecutar comandos arbitrarios sobre un sistema (como si fueran administradores) y, en el peor de los casos, también vía Internet. Aparte de los puros sistemas de almacenamiento en red, esto afecta particularmente a los sistemas de seguridad y videovigilancia VioStor de QNAP.

Dichas vulnerabilidades fueron descubiertas por Tim Herres y Davis Elze, quienes trabajan para el equipo de seguridad ofensiva de Daimler TSS. En marzo, los investigadores reportaron los problemas al CERT, pero parece ser que dicho CERT fue incapaz de hallar un representante de seguridad de QNAP que respondiera a sus explicaciones sobre el problema. Al ver que la falla de seguridad aún persistía, dos meses después, Herres y Elze contactaron heise Security. Los contactos de la editorial c't magazine encontraron pronto una persona de QNAP que se encargó de organizar la salida del primer parche.

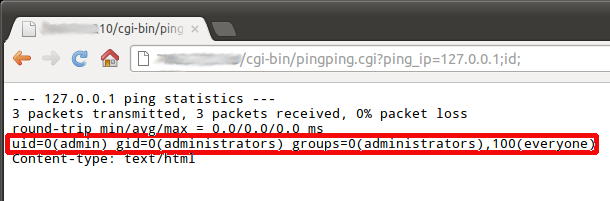

El servidor web integrado en los dispositivos VioStor y NAS hace que una serie de software de utilería esté disponible en el directorio cgi-bin/. Este directorio está protegido con una contraseña para prevenir el acceso no autorizado: cuando el acceso al sistema es solicitado, el servidor pide el nombre de usuario y la contraseña (HTTP Basic Authentication). El problema se presenta cuando se registran credenciales básicas de invitado, las cuáles hacen posible el ingreso al directorio, y dicha funcionalidad ni siquiera puede ser desactivada mediante la interfaz de usuario. Entre los programas CGI que son accesibles, mediante este procedimiento, está el script create_user.cgi y, en algunos sistemas, el pingping.cgi. El primero hace posible que los atacantes puedan crear una nueva cuenta de usuario de tipo administrador (Cross-Site Request Forgery, CSRF) mientras que el segundo les permite a los atacantes inyectar comandos Shell arbitrarios de una forma tal que dichos comandos son ejecutados directamente a un nivel de administrador. Heise Security se las arregló para reproducir esta vulnerabilidad.

Las calificaciones de los sistemas QNAP vulnerables son accesibles en Internet, pero la situación en la cual empleados cualquiera puedan acceder al sistema de almacenamiento en red de una compañía es un hecho indeseable para cualquier red empresarial (sin mencionar la posibilidad de que, durante un robo, los intrusos simplemente tendrían que conectar una laptop a socket de red para eliminar cualquier evidencia fotográfica de un sistema de vigilancia VioStor). De acuerdo con los investigadores de Daimler TSS, los sistemas de videograbación en red VioStor de QNAP son afectados hasta la versión de firmware 4.0.3. La sensibilidad del problema se vuelve evidente cuando echamos un vistazo a todos los lugares donde son usados estos sistemas de vigilancia: agencias de policiacas y militares, bancos, entre otros. Los sistemas NAS de QNAP también incluyen funcionalidades de acceso a invitados y, cuando se instala “Surveillance Station Pro”, también incluyen el problemático script del ping.

El CERT lanzó una advertencia al respecto y clasificó a la CVE-2013-0141, CVE-2013-0142 y CVE-2013-0143 en el nivel de amenaza CVSS más alto (nivel 10). QNAP está trabajando actualmente en el problema y pronto publicará más información. Hasta entonces, los usuarios deberán controlar de manera estricta el acceso a los sistemas afectados. Así como otros scripts CGI que, en el pasado, concedieron el acceso a los sistemas QNAP, es probable que otras posibles puertas traseras estén al acecho en este directorio.