Paquetes por LAN es lo único necesario para ejecutar ataques Rowhammer

Por primera vez, investigadores han explotado la vulnerabilidad Rowhammer, una vulnerabilidad a nivel de chip, utilizando nada más que paquetes de red enviados sobre una red de área local. Es probable que el avance baje aún más la barra para disparar bits que cambian datos críticos almacenados en computadoras y servidores vulnerables.

Por primera vez, investigadores han explotado la vulnerabilidad Rowhammer, una vulnerabilidad a nivel de chip, utilizando nada más que paquetes de red enviados sobre una red de área local. Es probable que el avance baje aún más la barra para disparar bits que cambian datos críticos almacenados en computadoras y servidores vulnerables.

Hasta ahora, el exploit Rowhammer tiene que ejecutar código en las máquinas objetivo. Ese obstáculo requiere que los atacantes filtren código en las maquinas o engañen a usuarios para que ejecute un código malicioso JavaScript. En un artículo publicado el jueves pasado, investigadores de la universidad de Vrije en Ámsterdam y de la Universidad de Chipre muestran que paquetes estándar enviados por redes utilizadas en muchos servicios en la nube, universidades y otros eran suficiente. El secreto de esta nueva técnica: incrementar la velocidad de la red permite a los hackers enviar paquetes especialmente diseñados en sucesión rápida.

“Hasta ahora, Rowhammer ha sido comúnmente percibido como un bug de hardware peligroso que permite a los atacantes ejecutar código en una máquina para escalar privilegios”, los investigadores escribieron. “En este paper, hemos mostrado que Rowhammer es mucho más peligroso y también permite ataques remotos en configuraciones prácticas. Mostramos que incluso en una red con una modesta velocidad de 10Gps, es posible invertir bits en equipos de víctimas por toda la red”.

La prueba de concepto de los investigadores llamada Throwhammer, funcionó contra un servidor con memcahe, el cual es un sistema de distribución de memoria en cache que muchos sitios web utilizan para mejorar el rendimiento reduciendo el número de veces que los datos son obtenidos de la base de datos u otras fuentes, teniendo privilegios de lectura y escritura en el espacio de direcciones del servidor, el ataque tuvo la capacidad de ejecutar código, al menos cuando se ejecutaba contra chips de memoria sin protección contra bits invertidos de manera maliciosa.

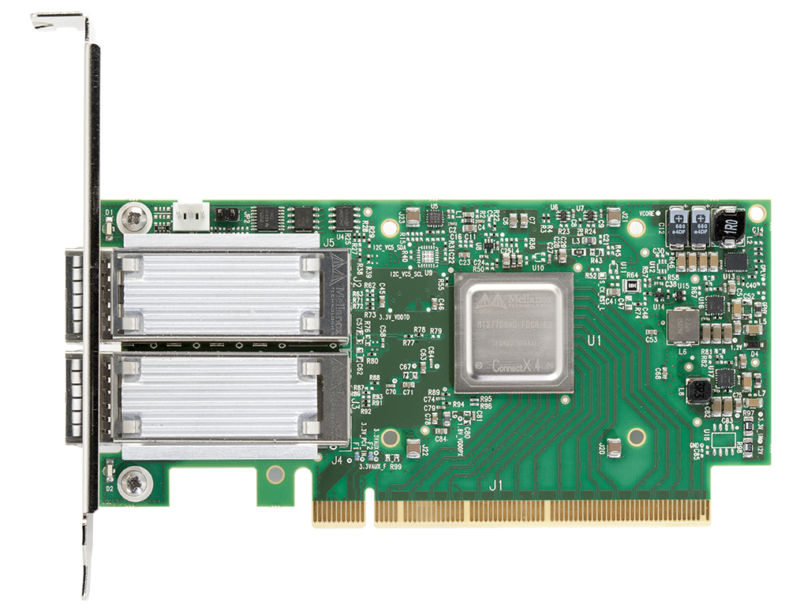

Para efectuar el ataque con el exploit de solo paquetes, Throwhammer descansa en una tecnología conocida como Remote Direct Memory Access que ofrecen tarjetas de red rápidas. RDMA permite a los dispositivos leer o escribir grandes cantidades de datos en la memoria de otro dispositivo sin involucrar a la cache de su CPU, u otros recursos. En estos casos, una aplicación directamente designa espacio dentro de una tarjeta de red para guardar paquetes.

Throwhammer funciona registrando una larga cantidad de espacios de memoria. El exploit, después, utiliza el quipo atacante para pedir datos de varios y espacios de memoria especialmente designados en sucesión rápida. El resultado es la posibilidad de realizar ataques dobles Throwhammer altamente precisos, similar a técnicas anteriores como Rowhammer.js y Flip Feng Shui.

Efecto en servicios en la nube

Por razones éticas y legales los investigadores no probaron Throwhammer en servicios comerciales en la nube, muchos utilizan códigos de corrección de errores y otro tipo de mitigaciones para prevenir el funcionamiento de exploits Rowhammer. Kaveh Razavi dice que con las prevenciones puede que sea más difícil para Throwhammer tener éxito.

Mas allá de eso Razavi ha dicho que Throwhammer genera preocupaciones por la comodidad de redes de 10 Gps que muestran ser suficientemente rápidas para generar inversión de bits.

Como la mayoría de exploits Rowhammer, no son una amenaza inmediata, principalmente porque es muy experimental para ser utilizada de forma confiable y activa en la vida real y también porque hay formas más fáciles para vulnerar equipos. Aun así, esta clase de ataques poldrían significar una amenaza real, en parte porque la forma de arreglar esta vulnerabilidad es reemplazar los chips de memoria que se usan.