Miles de sitios web hackeados están infectando a sus visitantes con malware

Miles de sitios web hackeados se han convertido en participantes involuntarios de un esquema avanzado que utiliza notificaciones de actualización falsas para instalar malware bancario y troyanos de acceso remoto en las computadoras de los visitantes, dijo el martes un investigador informático.

La campaña, que se ha estado ejecutando durante al menos hace cuatro meses, puede poner en peligro los sitios web que ejecutan una variedad de gestores de contenido, incluidos WordPress, Joomla y SquareSpace. Esto según una publicación del blog de Jérôme Segura, analista líder de inteligencia de malware en Malwarebytes. Los hackers, escribió, hacen que los sitios muestren mensajes de aspecto auténtico a un número limitado de visitantes que, dependiendo de los navegadores que estén usando, les indican que instalen actualizaciones para Firefox, Chrome o Flash.

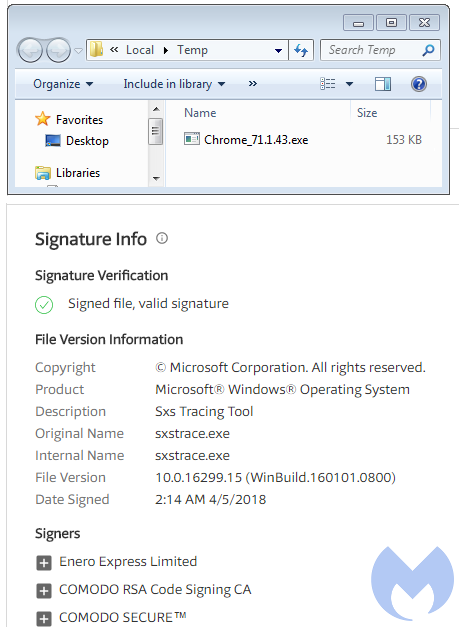

Para evitar la detección, los atacantes identifican objetivos potenciales para garantizar, entre otras cosas, que las notificaciones de actualización falsas se muestren únicamente una vez por cada dirección IP. Otro testimonio del ingenio de los atacantes: las plantillas de actualización se alojan en sitios web pirateados, mientras que los objetivos cuidadosamente seleccionados que caen en la estafa descargan un archivo JavaScript malicioso de DropBox. El JavaScript comprueba aún más las posibles marcas para las máquinas virtuales y las sandbox antes de entregar su carga final. El archivo ejecutable resultante está firmado por un certificado digital de confianza del sistema operativo que además otorga a las notificaciones falsas la apariencia de legitimidad.

"Esta campaña se basa en un mecanismo de entrega que aprovecha la ingeniería social y abusa de un servicio legítimo de alojamiento de archivos", escribió Segura. "El archivo 'cebo' se trata de un script en lugar de un ejecutable malicioso, lo que les da a los atacantes la flexibilidad para desarrollar técnicas interesantes de ofuscación y toma de huellas".

Volando bajo el radar

Los atacantes también vuelan por debajo del radar al utilizar JavaScript altamente ofuscado. Entre los programas maliciosos instalados en la campaña se encontraba el malware bancario Chthonic y una versión trojanizada de la aplicación comercial de acceso remoto de NetSupport.

Malwarebytes no pudo determinar con precisión cuántos sitios han sido comprometidos. Usando un simple script de rastreo, los investigadores identificaron varios cientos de sitios comprometidos basados en WordPress y Joomla, lo que los llevó a estimar que había miles de tales infecciones. Esta petición realizada sobre el motor de busqueda para codigos fuente de PublicWWW reveló un poco más de 900 sitios SquareSpace infectados a primeras horas del día martes. En el momento en que se publicó esta nota, el número había caído a 774. Esta publicación del investigador de seguridad independiente de BroadAnalysis muestra que la campaña comenzó a más tardar el 20 de diciembre. Los sitios fueron hackeados debido a que sus administradores no instalaron las actualizaciones de seguridad disponibles o posiblemente no siguieron otras medidas de seguridad básicas, dijo Segura.

Otras publicaciones en Internet muestran la campaña en acción también. Esta publicación de Twitter del mes pasado documenta dos sitios comprometidos de SquareSpace. Una publicación del 28 de febrero en un foro de soporte de SquareSpace informa de otro sitio comprometido, con otro sitio experimentando el mismo comportamiento casi dos semanas después.

Las campañas que usan sitios web comprometidos para atacar a los visitantes se han vuelto cada vez más comunes durante la última década. Por lo general, se utilizan en estafas de soporte informático que intentan engañar a las personas para que paguen por solucionar problemas de la computadora inexistentes. Más recientemente, los sitios web comprometidos se han utilizado para instalar ransomware o malware que explota subrepticiamente criptomonedas. La capacidad de esta estafa de actualización falsa para permanecer oculta durante al menos cuatro meses, junto con su adopción de malware bancario y troyanos de puerta trasera, hace que se destaque.

"El encubrimiento utilizado en esta campaña es lo que llamó nuestra atención porque lo diferencia de otras cadenas de infección que son mucho menos sofisticadas y más fáciles de identificar y bloquear", dijo Segura. "Otro aspecto interesante es el hecho de que estas actualizaciones falsas se distribuyen normalmente a través de publicidad maliciosa, que suele ser más económica. Recientemente, uno de los payloads más populares de los sitios comprometidos fue la de las estafas de soporte técnico a través de los bloqueadores en los navegadores. Estamos empezando a ver una tendencia para malware mucho más serio, como ladrones y herramientas de administración remota en este caso".

Artículos relacionados:

- Miles de sitios web de organizaciones gubernamentales contenían scripts de minado

- 42% de los sitios más populares de Internet están comprometidos

- Amenazas que enfrentan los usuarios de sitios y aplicaciones para adultos