Herramienta de reconocimiento facial rastrea personas en redes sociales

Investigadores de seguridad en Trustwave han liberado una nueva herramienta de código abierto que utiliza tecnología de reconocimiento facial para encontrar personas/objetivos a través de redes sociales a gran escala.

El llamado Social Mapper busca objetivos a través de ocho plataformas de redes sociales, incluyendo Facebook, Instagram, Twitter, LinkedIn, Google+, la red social rusa VKontakte y las chinas Wibo y Douban, basándose en los nombres y las imágenes.

Los creadores de la herramienta dicen que desarrollaron la herramienta de recolección de inteligencia Social Mapper principalmente para ayudar a los pentesters y miembros de red teams para probar ataques de ingeniería social.

A pesar de que la búsqueda de nombres e imágenes ya pueden realizarse de manera manual, Social Mapper hace posible automatizar estos escaneos para aumentar la velocidad y “hacerlo a gran escala con cientos o miles de individuos” a la vez.

“Realizar recolección de inteligencia en línea es un proceso que consume tiempo, típicamente empieza por intentar encontrar la presencia en línea de las personas en una variedad de redes sociales”, explicó Trustwave en una entrada de blog detallando la herramienta.

Como funciona la herramienta de código abierto Social Mapper

Pero, “¿Qué tal si pudiera ser automatizado y realizarse a gran escala con cientos o miles de individuos?”

Social Mapper funciona al ejecutar tres etapas:

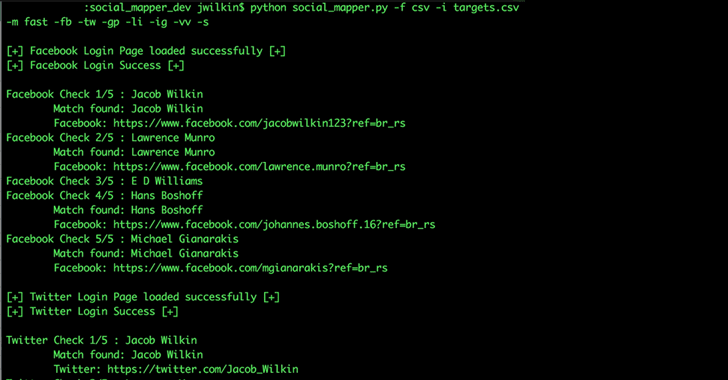

Etapa 1: La herramienta crea una lista de objetivos (que consiste en nombre y foto) basado en la entrada dada. La lista se puede proveer en archivos CSV, las imágenes en una carpeta o vía personas registradas en una compañía en LinkedIn.

Etapa 2: Una vez que se procesan los objetivos, la segunda etapa de Social Mapper arranca y comienza a buscar los objetivos de manera automática en redes sociales.

Los investigadores sugieren correr la herramienta en la noche con una buena conexión a Internet, ya que las búsquedas pueden tomar 15 horas para listas de 1,000 personas y utilizar una cantidad significativa de ancho de banda.

Etapa 3: Después de la búsqueda, la tercera etapa comienza a generar reportes como hojas de cálculo con links a los perfiles de la lista de objetivos, o un reporte más visual HTML que también incluye fotos para revisar de manera rápida los resultados.

¿Qué podría salir mal?

Mientras el resultado final es perfecto para facilitar sofisticadas campañas de phishing o recolección de inteligencia, Trustwave dice que ayudará a profesionales de la seguridad y hackers éticos con las mismas herramientas que usan los malos para probar la seguridad de sus clientes.

Sin embargo, ya que la herramienta está disponible como código abierto, cualquiera puede utilizar tecnología de reconocimiento facial para crear sus propias herramientas de vigilancia, incluyendo malos actores o agencias de inteligencia.