Hallan otra falla de seguridad en el firmware de administración de Intel

Meltdown y Spectre no son los únicos problemas de seguridad que Intel está enfrentando actualmente. Investigadores de F-Secure han revelado otra debilidad en el firmware de administración de Intel que permitiría a un atacante con un breve acceso físico a la máquina obtener acceso remoto persistente al sistema, gracias a una debilidad de seguridad en el firmware de Active Management Technology (AMT), tecnología de administración remota de dispositivos "fuera de banda" instalada en 100 millones de sistemas en la última década, según Intel.

Intel ya ha encontrado problemas con AMT, en mayo del 2017 anunció que existía una falla en algunas versiones del firmware que podría “permitir a un acatante sin privilegios obtener control de las opciones de manejabilidad que proveen estos productos”. Después, en noviembre de 2017, Intel emitió parches de seguridad urgentes a los fabricantes de PC para firmware de administración adicional vulnerable a este tipo de ataques, como las tecnologías incluidas en la mayoría de las PC basadas en Intel distribuidas desde 2015.

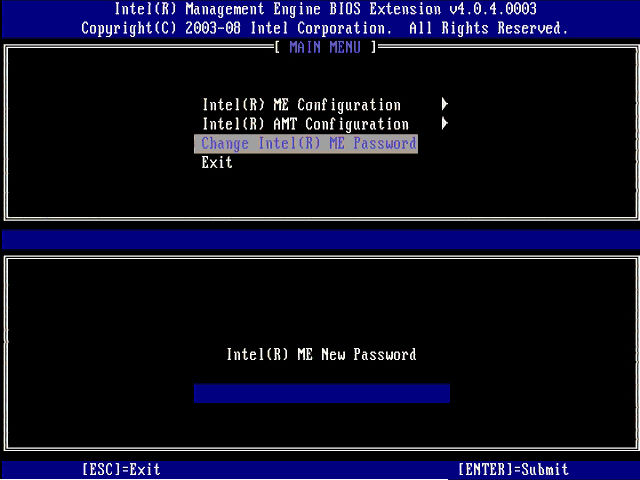

Pero la vulnerabilidad más reciente, descubierta en julio de 2017 por el consultor de seguridad de F-Secure, Harry Sintonen, y revelada por la compañía en un post de su blog, es más una característica que un fallo. Computadoras con Intel AMT pueden ser comprometidas en solo momentos por alguien que tenga acceso físico al dispositivo, incluso evadir las contraseñas de BIOS, los números personales del módulo de plataforma de confianza (Trusted Platform Module o TPM), y las contraseñas de cifrado de disco de Bitlocker, con solo reiniciar la computadora, entrar al menú de inicio de BIOS y seleccionar la configuración para la extensión de BIOS del motor de administración MEBx (Management Engine BIOS Extension).

Si MEBx no ha sido configurado por el usuario o por el departamento de TI de la organización, el atacante puede entrar en la configuración mediante la contraseña predeterminada de “admin” de Intel. El atacante puede cambiar la contraseña, habilitar el acceso remoto, y configurar el firmware para que el usuario de la computadora no reciba un mensaje de "aceptación" en el momento del inicio. “Ahora el atacante puede obtener acceso al sistema de manera remota”, de acuerdo con la nota de F-Secure, “mientras sea capaz de insertarse en el mismo segmento de red de la víctima (se requieren de pasos adicionales para habilitar el acceso inalámbrico)”.

El ataque requiere de acceso físico. Pero la cantidad de tiempo requerida para ejecutarlo es tan breve que incluso en unos minutos se puede comprometer una computadora desatendida, en lo que investigadores de seguridad conocen como un ataque “evil maid”, que se refiere a un ataque oportunista de quien tiene acceso físico a un dispositivo. El acceso remoto está limitado a cualquier red a la que se conecte la computadora, pero puede incluir redes inalámbricas.

El mes pasado, Intel publicó lineamientos de mejores prácticas para configurar AMT y así prevenir estos y otros tipos de ataques basados en AMT en PC. En el documento de preguntas y respuestas, Intel reconoció el problema, pero responsabilizó a los fabricantes de PC por no seguir las advertencias de Intel.

“Si la contraseña por defecto en MEBx de Intel no es cambiada, una persona no autorizada con acceso físico al sistema podría aprovisionar manualmente la tecnología AMT de Intel a través de MEBx o con una llave USB usando la contraseña por defecto. Si el fabricante del sistema ha seguido las recomendaciones de Intel para proteger el menú de MEBx de Intel con la contraseña BIOS del sistema, el ataque físico podría ser mitigado.”

Sintonen dijo que todas las computadoras laptop que ha probado hasta ahora son vulnerables al ataque.