Hackeo en SMART TV incrusta código malicioso en señal broadcast sin tener acceso al dispositivo

El exploit de prueba es barato, remoto, escalable y abre la puerta a ataques más avanzados.

La prueba de concepto del exploit es utilizar un transmisor de bajo costo para embeber comandos maliciosos en una señal de televisión falsa y esa señal es enviada hacia los dispositivos cercanos. El ataque funciona en dos modelos de TV actualizados creados por Samsung. Explotando dos banderas de seguridad conocidas en navegadores web ejecutando en segundo plano, el ataque puede permitir obtener permisos de administrador en las televisiones. Al revisar el ataque para detectar errores de navegadores similares encontrados en otros equipos, la técnica probablemente funcionaría en una gama mucho más amplia de televisores.

"Una vez que el atacante tiene el control sobre la televisión de un usuario final, él puede afectar al usuario en una variedad de formas", comenta Rafael Scheel, el consultor de seguridad quien públicamente demostró el ataque, comentó a Ars. "Entre otros, la televisión puede ser usada para atacar otros dispositivos en la red de casa o para espiar al usuario con la cámara y micrófono de la Televisión."

El exploit de Scheel depende de un transmisor que está basado en video digital de broadcast terrestre, una transmisión estándar con la que están creadas la mayoría de las televisiones. Los dispositivos que están conectados a Internet están actualmente sintonizados en una estación basada DVB-T, soportan televisión estándar broadcast broadband híbrida y contienen al menos una vulnerabilidad crítica que puede ser explotada sin mostrar ningún signo exterior de que esté mal.

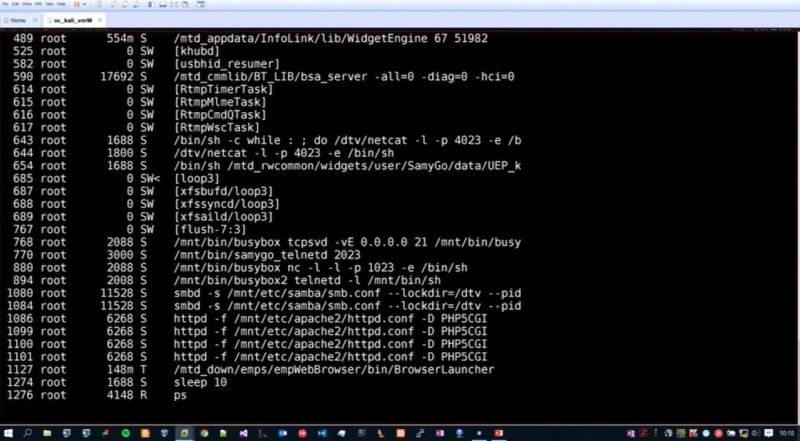

El exploit, el cual Scheel desarrolló para una organización de consultoría de seguridad en Suiza llamada Oneconsult, se demostró en febrero en el European Broadcasting Union Media Cyber Security Seminar. Una vez completado el ataque, proporcionó a Scheel la habilidad para conectarse remotamente con la TV a través de Internet usando interfaces que le permiten tomar el control completo del dispositivo. La infección también pudo sobrevivir al reinicio de dispositivo y la restauración de fábrica. Una grabación de la plática está disponible aquí.

La demostración abre la puerta a los hackeos de televisiones inteligentes que van más allá visto hasta el momento, incluyendo esta prueba de concepto de un exploit de 2012 y otro llamado Weeping Angel (Weeping Angel es descrito en un fragmento de los documentos de la CIA publicados recientemente por Wikileaks). Una limitación con estos exploits es que requieren acceso físico al equipo objetivo. Esto no solo expone al atacante a ser descubierto, sino también limita el número de TV que pueden ser vulneradas.

El acercamiento de Scheel, por contraste, puede funcionar contra muchas TV de una sola vez y elimina la necesidad de que el atacante tenga control físico del dispositivo. En vez de esto, el atacante solo necesita encender el transmisor que está dentro del rango de un número de televisiones, es decir, en un edificio donde hay muchos habitantes o desde el balcón cerca de una TV de interés. El enfoque también podría ser modificado en diferentes formas que proporcionen un mayor alcance. Por ejemplo, en el caso de que una emisora o red de televisión estuviera comprometida (por ejemplo, una versión más extrema del hackeo de 2015, donde se anularon 11 canales pertenecientes a la emisora francesa TVMonde5), los atacantes pueden embeber clandestinamente código malicioso dentro de la señal que está siendo transmitida a millones de televisiones. Embeber comandos maliciosos en señales de broadcast desde el proveedor de cable o satelital es teóricamente posible. Un documento de investigación del 2014 escrito por Yossef Oren y Angelos D. Keromytis comentan embeber exploits dentro de varios tipos de señales de broadcast.

Los hackeos pertenecen a los riesgos de los llamados dispositivos "Internet de las cosas", la gran mayoría de los cuales tiene capacidades de cómputo y acceso a la red sin estar adecuadamente protegidos. Las televisiones y otros dispositivos conectados a Internet comúnmente carecen de pruebas y otras formas para mitigar exploits que forman parte del estándar de sistemas operativos móviles y de computadoras. Mientras que los parches están generalmente disponibles en Internet para componentes individuales, los fabricantes rara vez proporcionan a los clientes una forma para instalarlos en los dispositivos en un periodo apropiado.

Oren, uno de los autores de documento de investigación del 2014, comentó a Ars: "Esta investigación es importante dado que las televisioness son utilizadas fundamentalmente en una demografía diferente que las computadoras. Las personas que utilizan las televisiones no conocen o se preocupan sobre la seguridad, ellos no están acostumbrados a recibir mensajes de seguridad en sus televisores, no tienen la disciplina de instalar actualizaciones de seguridad."