El ransomware BadRabbit se propaga en Rusia y Ucrania

Un ransomware llamado BadRabbit, considerado una posible variante de Petya, se está abriendo paso a través de Europa del Este y Rusia. Los detalles están empezando a surgir, pero también podrían estar vinculados a una serie de ataques de ransomware contra la infraestructura crítica en Ucrania.

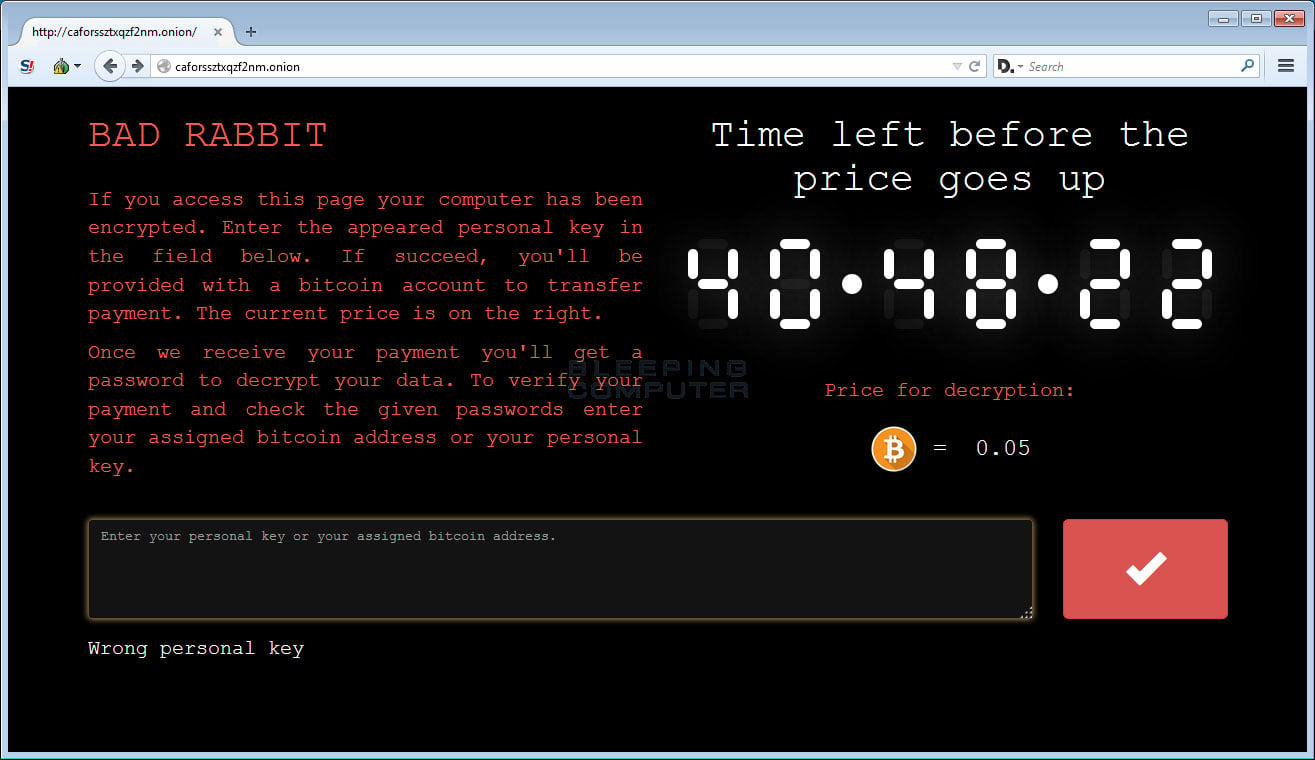

El martes, BadRabbit fue detectado por primera vez atacando medios de comunicación rusos, incluida la agencia de noticias Interfax, de acuerdo con la firma de seguridad Group-IB, que publicó una captura de la pantalla de rescate. Otras firmas de seguridad han realizado sus propias investigaciones y detecciones preliminares, consensando que el malware es una variante del ransomware Petya. Los atacantes están exigiendo 0.05 bitcoins como rescate, o alrededor de 280 dólares al tipo de cambio actual.

El martes, BadRabbit fue detectado por primera vez atacando medios de comunicación rusos, incluida la agencia de noticias Interfax, de acuerdo con la firma de seguridad Group-IB, que publicó una captura de la pantalla de rescate. Otras firmas de seguridad han realizado sus propias investigaciones y detecciones preliminares, consensando que el malware es una variante del ransomware Petya. Los atacantes están exigiendo 0.05 bitcoins como rescate, o alrededor de 280 dólares al tipo de cambio actual.

Mientras tanto esta mañana, los investigadores de ESET informaron sobre un ataque de ransomware que afecta objetivos en Ucrania, incluido el Metro de Kiev, el aeropuerto de Odessa y varias organizaciones gubernamentales. El análisis de ESET reveló que se trata de una nueva forma del ransomware Diskcoder, otra variante de Petya, que afectó considerablemente a organizaciones en Ucrania y en todo el mundo en junio, incluido el gigante farmacéutico Merck y al gigante del transporte marítimo Maersk. ESET indicó que Diskcoder también es BadRabbit con otro nombre, aunque otras firmas de seguridad aún no han vinculado las dos oleadas de ataques.

"Más allá de los indicadores y muestras de Bad Rabbit, los analistas de seguridad deben prestar especial atención a las empresas y tipos de organizaciones afectadas", dijo el director de investigación de seguridad de JASK, Rod Soto, vía correo electrónico. "Las campañas dirigidas pueden usar muchas cargas maliciosas similares, pero el código puede hacer cosas diferentes en segundo plano. Puede parecer una campaña de ransomware en primera instancia, pero las cargas reales pueden diferir dependiendo de los objetivos reales. Esto solo se puede determinar mirando todos los códigos maliciosos distribuidos, lo cual no es fácil, pero los factores circunstanciales y geopolíticos pueden darnos una pista ".

El análisis acaba de comenzar en esta última ola de ataques, pero los investigadores de ESET han determinado que el código utilizado en los ataques de Ucrania incorpora Mimikatz como una herramienta para extraer credenciales, y que se propaga a través de actualizaciones falsas de Flash. De manera independiente, otro investigador de ESET dijo que usa el exploit EternalBlue, como hicieron WannaCry y el ataque Diskcoder en junio.

Mientras tanto, Kaspersky Lab señaló en una publicación preliminar sobre el malware, que los primeros indicadores muestran que los ataques apuntan a redes corporativas, principalmente en Rusia, pero también en Ucrania, Turquía y Alemania, y que usa un vector de infección similar a Petya (llamado ExPetr), pero que aún no se puede confirmar si los dos están relacionados.

"Es importante separar el vector de infección (y los mecanismos de propagación) de la carga útil. En el pasado, los gusanos y otros programas maliciosos se propagaban de forma más imperceptible, pero con el ransomware, el objetivo principal es ser detectado", dijo el ex científico de la NSA y CTO de Obsidian Security, Ben Johnson, por correo electrónico. "Es más un ataque cibernético del tipo ‘en tu cara’ como en el pasado. Para el vector de infección, los atacantes se están volviendo más inteligentes sobre cómo comprometer más sistemas, y seguiremos viendo campañas como esta porque son efectivas".

Más allá de lo evidente, siempre existe la posibilidad de que el motivo no sea realmente el ransomware, agregó.

"Quizás el ransomware es una buena distracción, o genera algo de dinero extra, pero quizás haya una carga útil más siniestra oculta en el ataque", dijo Johnson. "No he analizado ninguna información técnica para sugerir esto, pero los delincuentes y los atacantes son cada vez más inteligentes y más cuidadosos en sus operaciones".

Esta historia se está desarrollando y se esperan más detalles pronto a medida que las firmas de seguridad avanzan en su análisis.