El malware más peligroso del mundo (EMOTET) ha sido deshabilitado tras una acción global

Autoridades en todo el mundo han deshabilitado una de las botnets más notable de toda la década: EMOTET. Investigadores han tomado control de su infraestructura tras una acción coordinada de manera internacional.

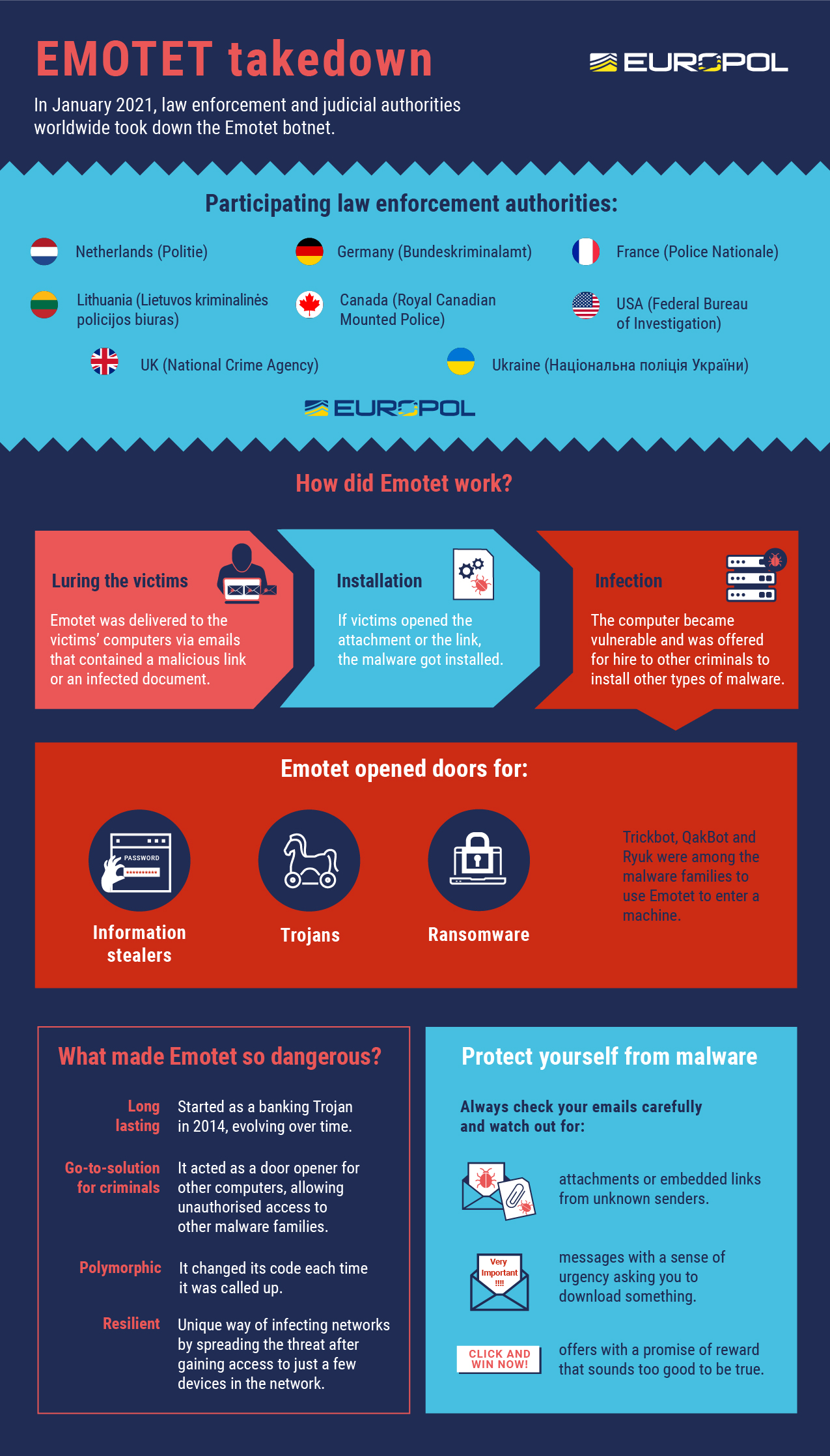

Esta operación fue el resultado de un esfuerzo colaborativo entre autoridades de Holanda, Alemania, Estado Unidos, Reino Unido, Francia, Lituania, Canadá y Ucrania, con la coordinación de la Europol y Eurojust. Esto se realizó en el marco de la European Multidisciplinary Platform Against Criminal Threats (EMPACT por sus siglas en inglés).

EMOTET ha sido uno de los servicios del cibercrimen organizado más persistente que se ha visto. Se descubrió por primera vez en 2014 como un troyano bancario y posteriormente se convirtió una herramienta predilecta por cibercriminales a través de los años. La infraestructura EMOTET esencialmente servía como un punto de entrada principal para sistemas computacionales a escala global. Una vez que se establecía el acceso no autorizado, se vendía dicho acceso a grupos de delincuencia organizada quienes perpetuaban más actividades ilícitas tales cómo robo de información y extorsión a través de ransomware.

Propagación por documentos Word

EMOTET hacían uso de correos electrónicos como vector de ataque y lo llevaba a otro nivel. Usando procesos automatizados, el malware EMOTET era distribuido por correo a los equipos de las víctimas haciendo uso de archivos adjuntos infectados. Se usaban distintos señuelos para engañar al usuario y hacer que este abriera los archivos maliciosos. Anteriormente se habían presentado campañas de phishing EMOTET suplantando correos relacionados con facturas, notificaciones de envió e información sobre COVID-19.

Estos correos contenían documentos Word maliciosos ya sea como archivos adjuntos o descargables a través de ligas contenidas en el cuerpo del correo. Cuando el usuario abría el documento, aparecía una ventana emergente que solicitaba habilitar las macros de manera que el código malicioso contenido en el documento se ejecutaba e instalaba EMOTET en el equipo.

Ataques bajo demanda

EMOTET era más que un malware. Su peligro radicaba en la posibilidad de ser contratado por cibercriminales quienes podían instalar todo tipo de malware, como troyanos bancarios o ransomware en los equipos de las víctimas.

A este tipo de ataque se le llama “loader”, y EMOTET es considerado uno de los más grandes implicados en el cibercrimen de manera global ya que tanto TrickBot como Ryuk se han beneficiado de este.

La manera en que infectaba redes, al propagarse de manera lateral tras ganar acceso a algunos de los dispositivos dentro de la red, lo posicionó como uno de los malwares más resilientes a la fecha.

Cierre de la infraestructura EMOTET

La infraestructura empleada por EMOTET involucraba cientos de servidores distribuidos por el mundo, todos estos con diferentes funcionalidades para poder administrar los equipos infectados, propagarse a nuevos equipos, brindar servicio a organizaciones criminales y, por último, hacer que la red de EMOTET fuese más resiliente a intentos para inhabilitarla.

Para incapacitar la infraestructura de EMOTET, autoridades se aliaron para crear una estrategia efectiva resultando en la acción tomada esta semana donde se logró obtener el control de la infraestructura, desmantelándola desde adentro. Las máquinas infectadas han sido redirigidas a infraestructura bajo el control de las autoridades. Esta es una nueva forma de suspender efectivamente las actividades brindadas por los intermediaros del cibercrimen.

Cómo protegerse

Muchas botnets como EMOTET son polimórficas por naturaleza; esto es, que el malware cambia su código cada vez que se utiliza. Dado a que muchos antivirus escanean un equipo en busca de códigos maliciosos conocidos, un cambio en el código puede causar problemas para su detección, lo que permitiría al malware pasar desapercibido.

Una combinación de antivirus y actualizaciones del sistema, así como conciencia en ciberseguridad es esencial para evitar ser una víctima de redes sofisticadas de botnets (como EMOTET). Se recomienda a los usuarios revisar sus correos y evitar abrir mensajes (especialmente si incluyen archivos adjuntos) de remitentes desconocidos. Si un mensaje parece ser “demasiado bueno para ser verdad” o apela a una urgencia de abrirlo, es muy probable que se trate de un correo phishing y deba ser evitado a toda costa.

Como parte de una investigación criminal realizada por la Dutch National Police sobre EMOTET, se descubrió una base de datos que contiene direcciones de correos, nombres de usuarios y contraseñas. Puedes corroborar si tu cuenta ha sido comprometida a través del siguiente enlace: www.politie.nl/emocheck. Se ha distribuido información a los equipos de respuesta a incidentes (CERTs por sus siglas en inglés) como parte de una estrategia de corrección de daños a escala global, para iniciar el reporte de aquellos equipos que han sido infectados y realizar la limpieza de los mismos.