Detectan nueva actividad de Spring Dragon

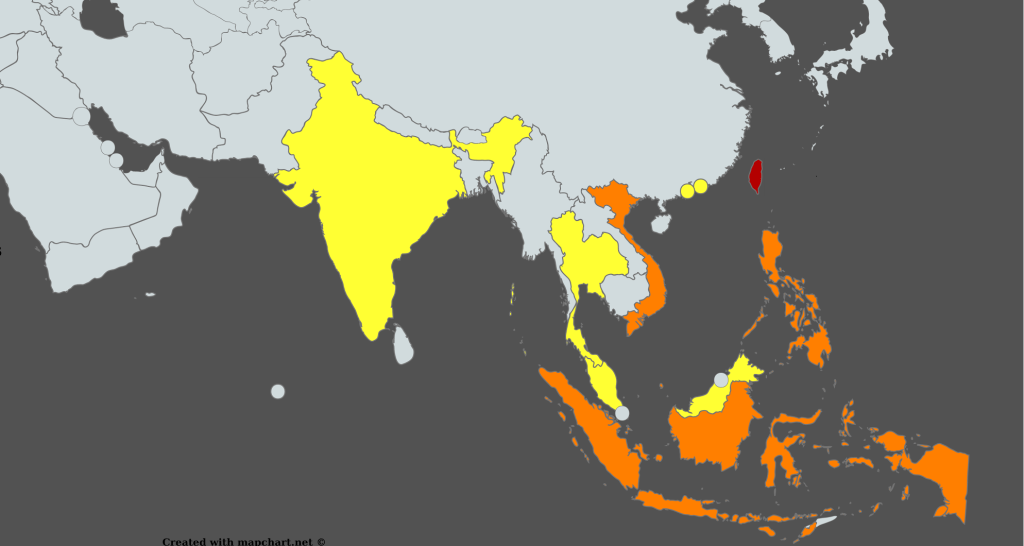

Spring Dragon es un amenaza avanzada persistente (APT) que opera de forma masiva; el grupo ha generado campañas principalmente en países y territorios cercanos al mar del sur de China, desde principios del 2012.

Spring Dragon es un amenaza avanzada persistente (APT) que opera de forma masiva; el grupo ha generado campañas principalmente en países y territorios cercanos al mar del sur de China, desde principios del 2012.

Los principales objetivos de los ataques de Spring Dragon se encuentran relacionados a organizaciones gubernamentales y partidos políticos, instituciones educativas como universidades y compañías relacionadas al sector de las telecomunicaciones.

A principios del 2017 los laboratorios de Kaspersky Lab descubrieron actividades nuevas generadas por este APT, las cuales han sido perseguidas durante largo tiempo (Spring Dragon también es conocido como LotusBlossom).

Usando los datos de telemetría de Kaspersky Lab, se ha detectado que el malware realiza ataques en contra de algunas organizaciones de alto perfil alrededor del mar al sur de China.

Spring Dragon es conocido por realizar ataques de phishing y watering hole; algunas de sus herramientas han sido analizadas y reportadas previamente por investigadores de seguridad, incluyendo Kaspersky Lab. Se han recolectado una gran cantidad (más de 600) de muestras de este malware, utilizadas en diferentes ataques, con direcciones C2 personalizadas y códigos modificados dentro de estas muestras.

Conjunto de herramientas contenidas en Spring Dragon

El creador de las amenazas detrás del APT Spring Dragon ha desarrollado y actualizado una gran cantidad de herramientas a lo largo de estos años, haciéndolas operacionales. Este conjunto de herramientas consiste en varios módulos de puertas traseras con características y funcionalidades únicas.

El desarrollador de estas amenazas tiene una gran infraestructura C2 que contiene más de 200 direcciones IP únicas y dominios C2.

Una gran cantidad de estas muestras se han desarrollado con el fin de recolectar datos de configuración personalizados, diferentes conjuntos de direcciones C2 con una nueva campaña de ID´s modificados, también se personalizó la configuración de los datos para la creación de servicios maliciosos en el equipo de la víctima. Esto con la finalidad de hacer la detección más difícil.

Todos los módulos relacionados a puertas traseras contenidos en el conjunto de herramientas del APT permiten descargar más archivos dentro de la máquina de la víctima, subir archivos a los servidores de los atacantes e inclusive permite la ejecución de cualquier archivo o comando en la máquina de la víctima. Estas funcionalidades están habilitadas por el atacante para poder realizar distintas actividades maliciosas en la máquina de la víctima.

Un análisis más detallado de las herramientas maliciosas se encuentra disponible en Kaspersky Threat Intelligence Services.