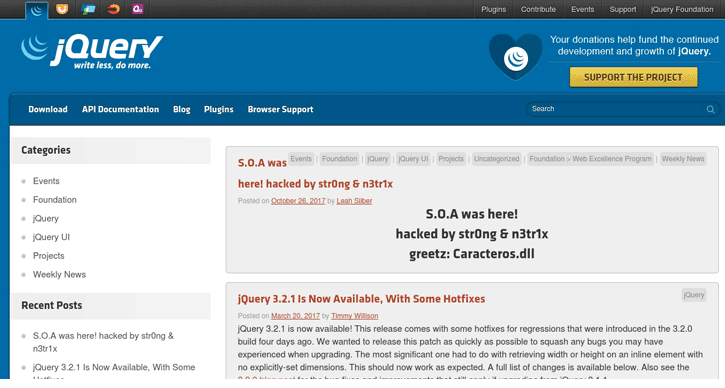

Blog Official de JQuery es vulnerado pero no afectan las librerías disponibles

El blog oficial de JQuery (la biblioteca Java Script más popular, usada por millones de sitios web) ha sido hackeada por atacantes desconocidos, usando el seudónimo de “str0ng” y “n3tr1x”.

El sitio web de JQuery (blog.jquery.com) corre sobre WordPress, el sistema de gestión de contenidos (CMS) más popular del mundo, usado por millones de sitios web.

Aunque aún no existen pruebas de que el servidor (code.jquery.com) que aloja el archivo JQuery fue comprometido, The Hackers News tomó una captura de pantalla y pudo confirmar que los atacantes simplemente publicaron un post en el blog para cambiar la apariencia del sitio.

La URL de la publicación del blog modificado: http://blog.jquery.com/2017/10/26/hacked/ (ya removida).

Dado que la publicación del blog mencionada se publicó bajo el nombre de Leah Silber, miembro central del equipo de JQuery, parece que los ciberdelincuentes pudieron hacer la publicación porque comprometieron la cuenta de Silber (probablemente reutilizando su contraseña filtrada en una violación de datos previamente)

En otro caso, los atacantes podrían haber ganado acceso no autorizado al sitio web por una explotación (conocida o de día cero) de una vulnerabilidad en el script de Wordpress o del servidor.

El equipo de JQuery quitó inmediatamente la publicación creada por los atacantes tan pronto como se dieron cuenta de que el sitio fue comprometido. Pero hasta el momento la organización no ha dado un comunicado oficial sobre el incidente.

Esta no es la primera vez que el sitio de JQuery es comprometido. En 2014, el dominio principal (JQuery.com) se vio comprometido, redirigiendo a los visitantes del sitio a una página que alojaba un exploit kit.

Dado que millones de sitios web usan directamente el script de JQuery almacenado en el servidor de JQuery, los ataques de hoy pudieron ser peores si los atacantes hubieran sido capaces de comprometer code.jquery.com intentando remplazar el archivo JQuery oficial por uno malicioso, poniendo a billones de visitantes de millones de sitios web en riesgo de ataques de malware.

Un incidente similar tomó lugar ayer, cuando un atacante logró remplazar el archivo JavaScript oficial alojado por Coinhive (un popular minero de criptomonedas basado en navegador) con una versión modificada que eventualmente engañó a los CPU de millones de visitantes de cientos de sitios web para minar criptomonedas en beneficio del atacante sin saberlo.

Lo interesante es que Coinhive también fue hackeado usando un ataque de reutilización de contraseñas, permitiendo a los atacantes obtener su cuenta de CloudFlare y cambiar la configuración de DNS sin autorización.